Bleeping Computers сообщает, что в Bluetooth нашли две критических уязвимости для перехвата соединений.

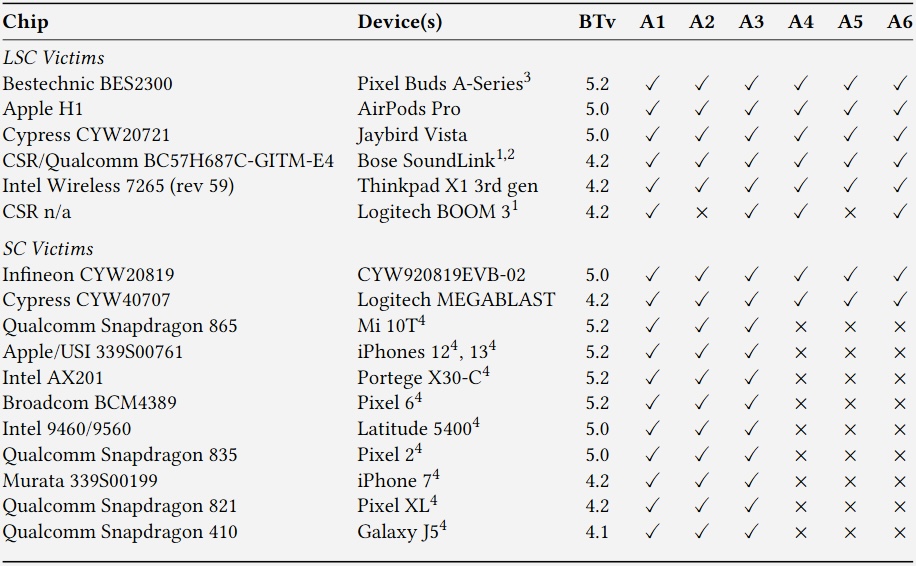

Эти недостатки являются архитектурными, что означает, что они влияют на Bluetooth на фундаментальном уровне. Проблемы отслеживаются под идентификатором CVE-2023-24023, они влияют на базовую спецификацию Bluetooth с 4.2 по 5.4.

Новая серия эксплойтов получила название BLUFFS. Они направлены на взлом и снижение конфиденциальности Bluetooth-подключений, краду личных данных и прочее.

BLUFFS использует два ранее неизвестных недостатка в стандарте Bluetooth, связанных с тем, как водятся сеансовые ключи для расшифровки данных в обмен. Используется четыре недостатка (два новых) в процессе вывода ключа сеанса, чтобы заставить выводить короткий, слабый и предсказуемый ключ сеанса (SKC). После этого злоумышленник встраивает собственный ключ, позволяющий ему расшифровать сообщения и манипулировать всеми будущими коммуникациями.

Это позволяет использовать два типа атаки:

• Имитацию. Когда вы думаете, что отправляете данные на известное устройство (например, по AirDrop), хотя вы по факту подключены к устройству злоумышленника

• Атака Man-in-the-Middle (MitM). При ней вы отправляете данные на предполагаемое устройство, но данные перехватываются злоумышленником, поэтому они копируются

Подвержены уязвимостям все устройства, использующие Bluetooth 4.2-5.4. Решения проблемы пока нет. Для минимизации рисков рекомендуется отключать Bluetooth в общественных местах, если в этом нет необходимости. [9to5]

(11 голосов, общий рейтинг: 4.82 из 5)

(11 голосов, общий рейтинг: 4.82 из 5)

2 комментария

Форум →