Сегодня в интернете появилась информация об «уязвимости открытого канала» в процессоре Apple M1. Она находится на аппаратном уровне, поэтому никакими программными обновлениями исправить её невозможно. Звучит страшно, однако на деле она никогда не будет задействована хакерами.

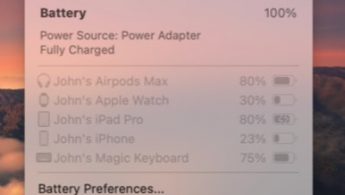

Дело в том, что из-за аппаратной недоработки, процессор M1 позволяет передавать информацию между двумя пользователями одного компьютера без использования чипа памяти, сокетов и даже файлов как таковых. Для этого задействуется один из каналов в вычислительном ядре чипа.

Так как это всё работает исключительно в рамках одного компьютера и только при инициировании команды отправки, то украсть информацию или передать её куда-либо без вашего ведома не получится. Максимум, что могут сделать злоумышленники, это передать вам на рабочий стол файл с рикроллом.

Пример передачи файла с использованием уязвимости:

Разработчик с ником Marcan, который нашёл эту уязвимость, говорит, что её правильнее называть аппаратным багом. При этом с виртуальными машинами «уязвимость открытого канала» не работает. В Apple про неё уже знают. [Phoronix]

(10 голосов, общий рейтинг: 4.50 из 5)

(10 голосов, общий рейтинг: 4.50 из 5)

28 комментариев

Форум →