Сторонники теорий заговора убеждены: за каждым из нас следят.

Но действительно ли big brother is watching you? Может, производители специально всё так делают?

Разбираемся, что об этом известно и как защититься.

Что такое бэкдоры и откуда они берутся

Некоторые производители оставляют в смартфонах бэкдоры. Это «черный ход», через который можно при случае зайти и получить нужные данные со смартфона жертвы.

Любой бэкдор – это дефект алгоритма, известный разработчику. Операционная система и антивирусы никак на него не реагируют – считают, что все ОК, что это не баг, а фича.

Чаще всего через бэкдоры получают закрытые или зашифрованные данные. То есть бэкдор может быть частью самого алгоритма шифрования.

При этом выглядят бэкдоры как ошибки. В случае чего производитель разведет руками – мол, все ошибаются, сейчас закроем.

Китайские смартфоны – главные кандидаты для удалённой слежки

Бэкдоры в китайской технике находят регулярно. Один из последних скандалов связан с китайским производителем Doogee.

Эксперты Федерального управления по информационной безопасности Германии нашли бэкдор в прошивках Doogee BL7000, M-Horse Pure 1, Keecoo P11 и VKworld Mix Plus. В первых трех моделях вредонос был активен, в последней – присутствовал, но не работал. В данном случае бэкдором выступал троян Andr/Xgen2-CY.

Как работал бэкдор: Andr/Xgen2-CY маскировался под библиотеку. Он был частью прошивки, так что удалить его крайне сложно.

Троян запускался после включения устройства и передавал данные о смартфоне на удаленный сервер. Специалисты установили, что троян отправлял номер телефона, геокоординаты, идентификатор IMEI и Android ID, MAC-адрес, название оператора, а также характеристики смартфона. По запросу он мог выполнить shell-команду, установить или удалить приложение, открыть URL в браузере (в том числе зараженный сайт).

Хакеры могли использовать бэкдор для фишинга, вымогательства, перехвата SMS из банка. В Германии насчитали как минимум 20 тыс. IP-адресов, с которых вредонос передавал данные. Сколько их в других странах, остается только гадать.

Производитель пока выпустил патч только для Keecoo P11. Остальные смартфоны все еще с бэкдором.

На смартфонах OnePlus потенциальный бэкдор обнаружили в 2017 году.

Как работал бэкдор: приложение Engineering Mode задумывалось как отладочное. Но почему-то собирало данные о координатах смартфона, имело root-доступ к данным и могло выполнять сложные диагностические тесты. В общем, было вполне официальным бэкдором.

OnePlus пришлось оправдываться. А потом и дорабатывать приложение, чтобы оно не казалось настолько подозрительным.

Еще раньше, в 2016 году, бэкдор нашли в системе обновлений прошивки по воздуху (FOTA), которую разрабатывала Shanghai Adups Technology Company.

Как работал бэкдор: каждые 72 часа он отправлял все SMS-сообщения и содержимое журнала звонков с устройства на сервер Adups. Каждые 24 часа – личные данные. Также собирались IMSI и IMEI, координаты, список установленных приложений. Бэкдор мог удалять или обновлять приложения, загружать и устанавливать новое ПО, даже обновлять прошивку без ведома владельца, удаленно выполнять произвольные команды и повышать свои привилегии на смартфоне.

Вскоре аналогичный бэкдор описали в ПО Ragentek Group. Под прицелом оказалось 3 млн Android-смартфонов. Это преимущественно продукты китайского гиганта BLU Products, а также Infinix Mobility, DOOGEE, LEAGOO, IKU Mobile, XOLO и даже Билайна (модель Beeline Pro 2). Обновление прошивки выпустили довольно быстро.

КНР шпионила на государственном уровне

Huawei и ZTE одно время массово поставляли коммуникационное оборудование для нужд правительств разных стран – США, Великобритании, Японии и др. Всех все устраивало: покупатели получали контракты по ценам ниже рыночных, а китайское правительство – возможности для шпионажа.

Закладки встраивали и в железо, и в ПО. Работали тонко, так что подвох обнаружили не сразу.

Как работали бэкдоры: по словам сотрудников американской разведки, в технике были лишние чипы, которые позволяли копировать данные и передавать их на сервера в КНР. Фактически чипы давали возможность внедряться в работу операционной системы и удаленно выполнять на устройстве произвольный код. К примеру, вытаскивать зашифрованные данные или чувствительную информацию, включать запись экрана и нажатий клавиатуры. А потом сохранять эти сведения и, как только интернет-подключение будет активно, отправлять по нужному адресу.

В Великобритании подтвердили выводы США. И добавили: Huawei спонсировали армия и разведка КНР.

Естественно, США, Великобритания и Япония сразу разорвали госконтракты с Huawei. А госсекретарь США Майк Помпео добавил: Вашингтон не сможет сотрудничать или обмениваться информацией со странами, которые используют технику китайской компании.

В январе 2019 года менеджера по продажам Huawei в Польше арестовали по обвинению в шпионаже в пользу разведки КНР. Huawei показательно уволил его. Но в целом ситуацию это не изменило.

Следят и за автомобилями

Электромобили из Китая шпионят за своими владельцами, утверждает Quartz. Производители не виноваты – они лишь выполняют законы и пытаются соответствовать стандартам, принятым в КНР в последние годы. И только один из десяти владельцев авто знает о слежке.

Как работает бэкдор: производители обязаны встраивать в каждый электромобиль навигационную систему. Она определяет местоположение с точностью до метра, скорость, сведения о том, нарушаются ли правила дорожного движения.

Данные передаются в мониторинговые системы разработчика, а оттуда – на сервера китайского правительства. Каждый автомобиль ежемесячно отправляет примерно 1 ГБ данных.

Еще одна проблема – забытые root-аккаунты

Обычно до официального релиза программного обеспечения разработчики используют root-аккаунты с полными правами доступа к устройству. Такие аккаунты нужны, чтобы тестировать прошивку, находить баги, отслеживать различные сценарии поведения. Логин и пароль от root-аккаунта – это хардкод, фиксированные значения, прописанные непосредственно в прошивке.

В готовом продукте такой аккаунт работать не должен. Но бывает, что его не закрывают.

В результате можно ввести логин и пароль, получить полный доступ и делать с устройством что угодно – хоть красть данные, хоть превратить в кирпич.

Лажают с этим не только молодые перспективные стартапы. Например, в этом случае в Cisco признали проблему и закрыли root-доступ. Здесь еще один пример.

В маршрутизаторах D-Link DIR-620, которые массово предоставлял клиентам Ростелеком, тоже нашли вшитый аккаунт. Он позволяет получить полный доступ к прошивке и извлечь чувствительную информацию. В том числе файлы конфигурации с паролями в открытом виде.

Когда о проблеме сообщили производителю, в D-Link развели руками: роутеры старые, обновлений для них не планируется. Дыру закроют, только если провайдер сам об этом попросит. Пока же можно только ограничить доступ к веб-панели через список доверенных IP-адресов, запретить доступ к Telnet, а также регулярно менять логин и пароль.

Аккаунты находят и в камерах наблюдения. Не только в китайском ноунейме, но и в Sony. В камерах пятого поколения пары debug:opeyeConnection и primana:primana позволяли компрометировать технику. В шестом поколении можно было использовать пароль himitunokag, в переводе с японского оно означает «секретный ключ».

Оставили аккаунт и в накопителях Western Digital семейства MyCloud. С помощью логина mydlinkBRionyg и пароля abc12345cba можно было проникнуть в систему. А затем, используя другие уязвимости, повысить права до root и делать с носителем что угодно.

Накопитель даже в руки брать не нужно. Достаточно встроить в сайт вредоносный пиксель или iframe. Он отправит запрос на WD MyCloud, имена хостов которого – обычно что-то вроде wdmycloud, wdmycloudmirror и т.д. После этого хакер может даже отформатировать диск или забить его вредоносами.

Шпионить от лица производителя могут хакеры

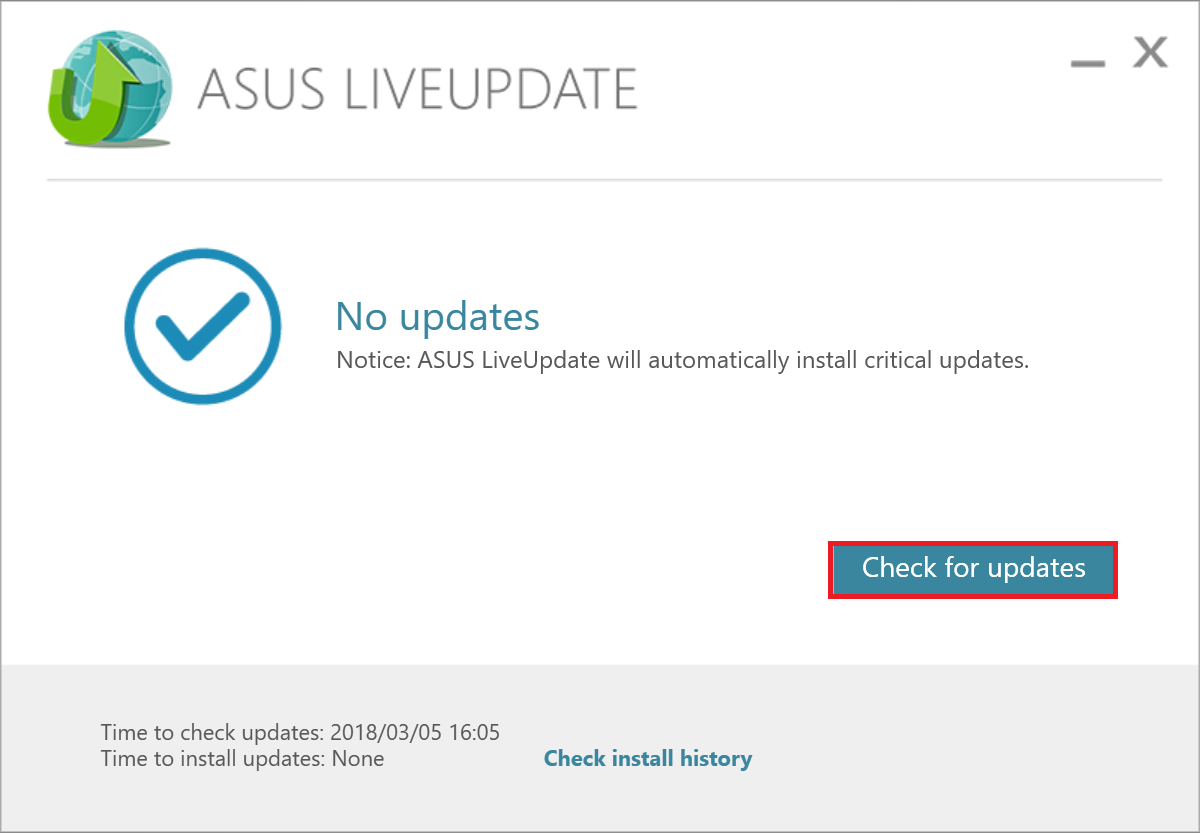

В последнее время все чаще стали атаковать цепочки поставок. Яркий пример – «Операция ShadowHammer».

Как работал бэкдор: осенью 2018 года хакеры проникли во внутреннюю сеть Asus и стали раздавать вредоносное ПО через ASUS Live Update – встроенную систему для обновления ПО. В том числе BIOS, UEFI, драйверов и приложений на ноутбуках и смартфонах.

Жертв выбирали по MAC-адресам устройств. Бэкдор позволял собирать данные с атакованной системы без ведома владельца. Взломанный ASUS Live Update подписывался действительными сертификатами ASUSTeK Computer Inc.

Специалисты установили, что изначально хакеры охотились лишь на узкий пул MAC-адресов. Хотя в списке оказались и стандартные адреса виртуальных машин VMware VMNet8 или модемов Huawei E3772 USB 4G.

О проблеме узнали лишь через полгода, в марте 2019-го. Жертвами атаки стали более 1 млн пользователей по всему миру.

В «Лаборатории Касперского» заявили, что рассказали Asus о проблеме еще в январе. Даже инициировали личную встречу специалистов. Но после встречи Asus перестал отвечать на обращения и не уведомил пользователей об уязвимости.

Пришлось самим распространять информацию, чтобы пользователи не пострадали. Только после этого Asus признал проблему и выпустил обновление.

Похожая история была с малварью ShadowPad. Хакеры встроили ее в CCleaner для очистки и оптимизации Windows. Ничего не подозревающие пользователи скачивали обновление с вредоносом, и хакеры получали доступ к их данным.

ShadowPad распространяла группировка BARIUM. Она же ранее атаковала азиатские игровые компании. В игры встраивали вредонос Winnti для кражи данных игроков, а разработчики ни о чем не догадывались.

У Apple тоже все не безупречно

Специалисты «Яндекса» в 2015 году нашли проблему в реализации TLS-протокола одного из продуктов Apple.

Как работал бэкдор: протокол не полностью проверял сертификат при установке соединения. А значит, злоумышленник мог подделать сертификат и пройти проверку, а затем перехватывать пакеты в защищенном соединении.

Возможно, это ошибка разработчика (в коде было две повторяющиеся строки). Но как она прошла код-ревью и была допущена в конечный продукт, непонятно.

Недавняя находка еще интереснее. Журналист Брайан Кребс выяснил, что iPhone 11 Pro может отслеживать местоположение пользователя, даже если в настройках геолокация неактивна. Свежие iPhone 11 и 11 Pro Max тоже этому подвержены.

Apple этого не отрицает. На странице сервисов геолокации в системных настройках iOS прямо сказано:

iPhone регулярно отправляет информацию о своем местоположении на основе данных, полученных от точек Wi-Fi и базовых станций операторов сотовой связи.

Пусть и в зашифрованном виде.

Если вы замечали, что значок геолокации появляется в статусной строке даже после отключения функции, то вы сами можете подтвердить сбор данных. Остановить это стандартными средствами нельзя.

Кребс предположил, что проблема может быть связана с новым чипом U1 UWB. На iPhone 8 проблему он не нашёл – если геолокация выключена, то данные не собираются.

А Google устанавливает тысячи отслеживающих cookies

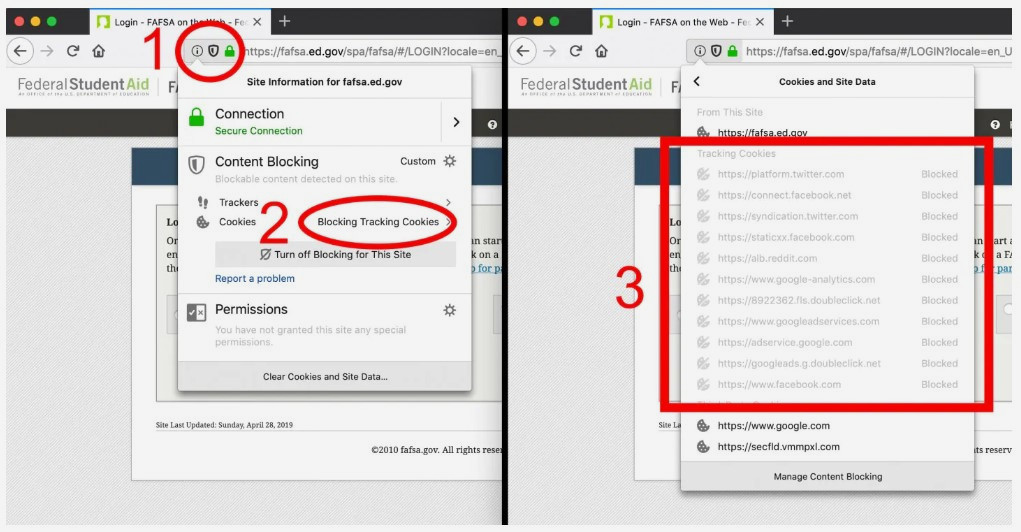

Даже без всяких закладок и бэкдоров за вами могут следить. Если вы пользуетесь браузером Chrome, не удивляйтесь, что Google (или те, для кого оно собирает данные) будет знать о вас все.

Журналист The Washington Post Джеффри Фаулер провел собственное расследование и заявил, что Chrome передает в Google личные данные пользователей в «абсурдных размерах». За неделю браузер установил на его компьютер 11 189 отслеживающих cookies.

Firefox такие запросы на установку отклонял. Вот что он блокировал:

Как работает механизм: Chrome устанавливает cookies даже с частных или общественных сайтов, например, Aetna (американская компания в сфере медстрахования) и Federal Student Aid (программа финансовой поддержки студентов от Министерства образования США). Каждый раз, когда Фаулер заходил на сайты кредитной и страховой служб, его данные передавались Google.

В Google заявили: компания ничего не нарушает. Пользователь сам управляет своей конфиденциальностью.

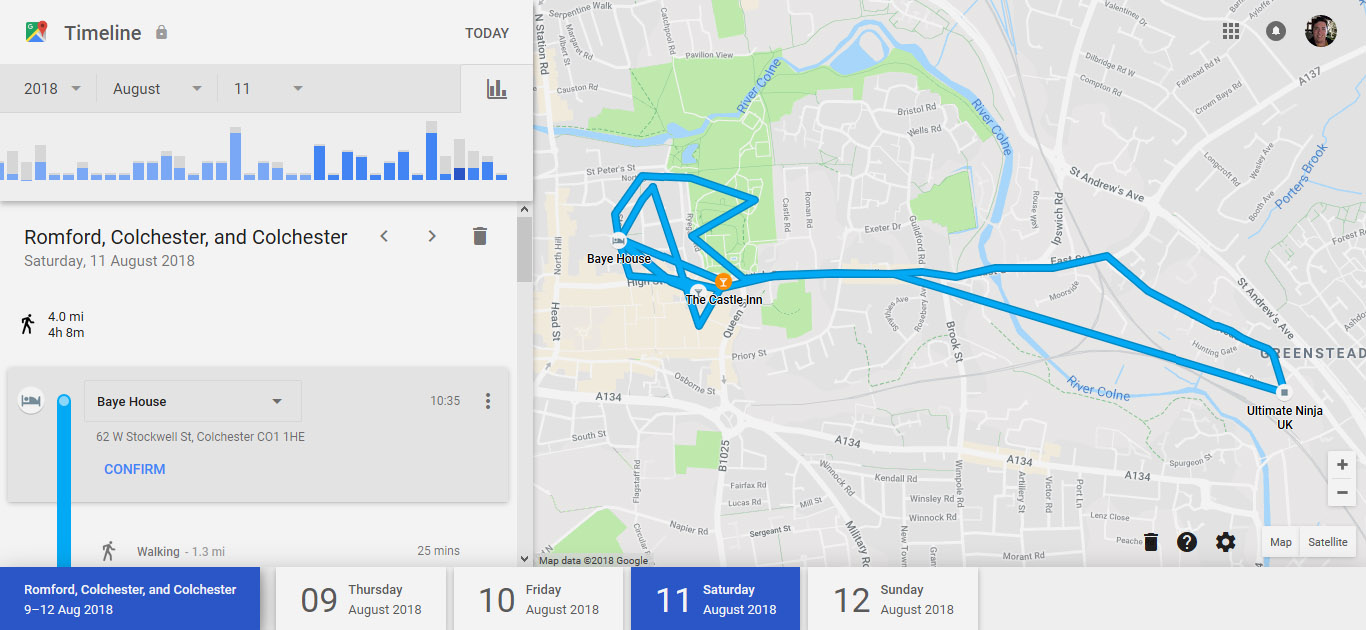

Но еще год назад Associated Press опубликовал итоги расследования, которое показало: даже если вы запрещаете Google отслеживать свое местоположение, службы компании все равно хранят эти данные. Выводы журналистов подтвердили эксперты Принстонского университета.

Даже если ваш Android-смартфон спит, а браузер работает в фоновом режиме, данные о местоположении передаются Google 14 раз в час – примерно 340 раз в сутки. 35% данных, которые отправляются в Google – координаты.

iPhone тоже отправляет Apple информацию о местоположения, но это лишь 1% от общего объема переданных данных. В целом в спящем режиме «яблоки» передают производителю в 10 раз меньше информации, чем Android-девайсы.

Неактивный Android-смартфон с Chrome отправляет в Google в 50 раз больше запросов в час, чем iPhone с Safari. Android взаимодействует с Google в 10 раз чаще, чем iPhone с Apple. Если на iPhone не установлен Chrome, Google не получит значимых данных с неактивного устройства.

Закладки делают и в железе

Чем меньше становятся чипы и чем больше компонентов можно объединить на одном кристалле, тем проще делать закладки в технике. Экс-сотрудник ЦРУ и АНБ Эдвард Сноуден опубликовал документы, которые рассказывают об этом.

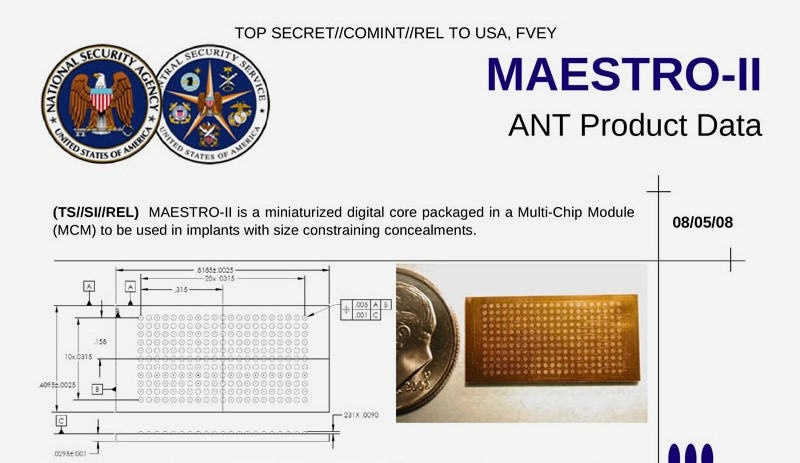

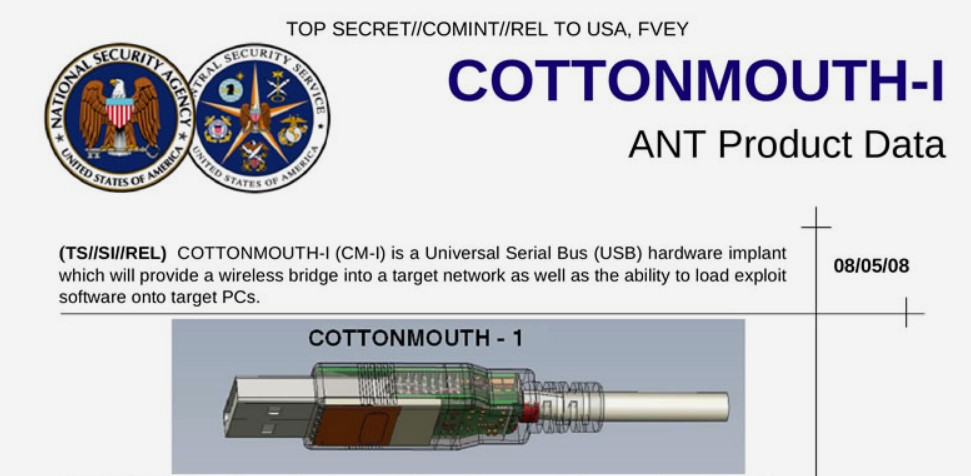

В своеобразном каталоге – 48 страниц с грифами «Секретно» и «Совершенно секретно». Как это работает:

▸ в компьютерах можно создать закладку на PCI-шине и получить удаленный доступ к ПК. Закладки в жестких дисках Western Digital, Seagate, Maxtor и Samsung можно замещать MBR своим кодом, который будет запускаться при каждой загрузке системы. SWAP загружает ПО для шпионажа за счет использования BIOS материнской платы и HPA-области жесткого диска, оно загружается еще до старта ОС. Также внедряют радиопередатчики и даже полноценные мини-компьютеры размером с одноцентовую монету.

▸ в кабелях, коннекторах и разъемах умещаются беспроводные мосты и другие передающие устройства. С их помощью создаются скрытые каналы связи для передачи данных, перехватывается трафик, делаются инъекции данных. Активно используют и кейлоггеры – собирают информацию с клавиатуры и мыши.

▸ закладки в сетевом оборудовании собирают данные о Wi-Fi-сетях и трафик, который передается внутри них, создают бэкдоры в файрволлах, перехватывают и записывают данные в GSM-сетях, эмулируют базовые станции и пеленгуют сигналы мобильных устройств.

▸ даже в SIM-картах делают программные закладки. Они передают данные из телефонной книги, список совершенных вызовов, координаты телефона. Закладки устанавливаются по воздуху или через USB-подключение к смартфону.

▸ телефоны тоже модифицируют, чтобы записывать звук в помещении, получать данные от другого аппарата через скрытые SMS, отслеживать его по базовым станциям.

Как защититься

Самостоятельно обнаружить бэкдор или установленный производителем вредонос практически невозможно. Его не видит сама система, часто бессилен и антивирус. Объем передаваемых данных минимальный, из-за слежки система не тормозит.

Фактически вся защита – это следить за новостями и вовремя обновлять прошивку. И соблюдать базовые правила сетевой гигиены: не переходить по подозрительным ссылкам, не давать приложениям слишком много прав, не устанавливать ПО из непроверенных источников. А также отказаться от Chrome и китайских электрокаров.

Аппаратные закладки тоже сложно обнаружить. Для этого нужно разбираться в технике и понимать, что ей не нужно для работы. Но базовый совет прост: не пользоваться незнакомыми гаджетами и чужими кабелями.

(31 голосов, общий рейтинг: 4.65 из 5)

(31 голосов, общий рейтинг: 4.65 из 5)

9 комментариев

Форум →