Вчера появилась новость, что полиция Китая научилась вычислять отправителей файлов через AirDrop. Теперь понятно, как это возможно.

Издание Macworld смогло воспроизвести часть атаки. Сотрудники Macworld запустили консоль на Mac и отправили на неё файл с айфона.

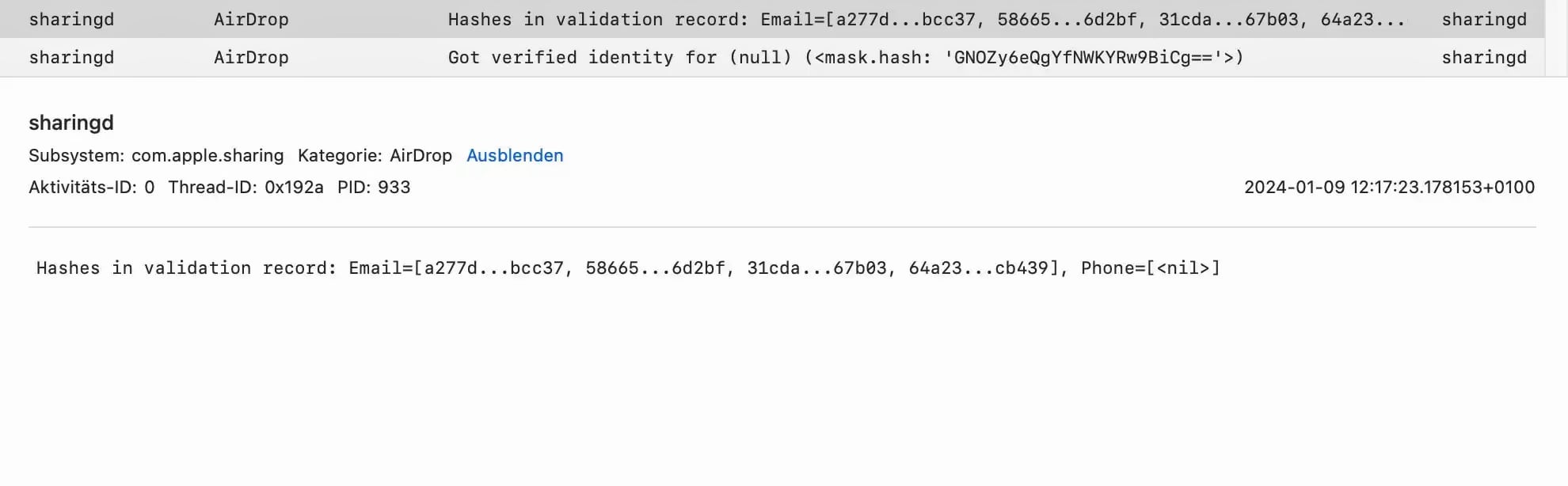

Выяснилось, что за AirDrop отвечает процесс sharingd. Он содержит специальный подпроцесс под названием AirDrop, но во время передачи файлов также были активны несколько других подпроцессов. В одном из подпроцессов журналисты нашли имя айфона, с которого были отправлены файлы.

Также подпроцесс AirDrop хранит в виде хеш-значений номер телефона и адрес электронной почты айфона, который использовался для отправки файлов.

Вероятно, китайские хакеры смогли взломать хеши и получить зашифрованные данные.

Специалисты по безопасности не первый год предупреждают Apple о том, что небезопасно хранить номера и почту отправителей AirDrop в виде хешей. Предупреждения датируются как минимум 2019 годом.

Александр Генрих из Дармштадтского технического университета сообщил об этой проблеме Apple в 2021 году, когда разрабатывалась iOS 16. Apple ответила ему, но не предприняла никаких действий. [Macworld]

(14 голосов, общий рейтинг: 4.57 из 5)

(14 голосов, общий рейтинг: 4.57 из 5)

4 комментария

Форум →