Многие из методов ниже имеют законные основания. Но не все.

Как правило, если вы не занимаетесь ничем противозаконным или не находитесь под подозрением, то и прослушивать вас не будут. Но это не отменяет шанса прослушки со стороны бизнес-конкурентов, преступников и прочих недоброжелателей.

Просто знайте всю эту информацию и спите спокойно.

СОРМ

Система оперативно-розыскных мероприятий – прослушка официальная, государственная, тотальная. В РФ все операторы связи обязаны устанавливать СОРМ на своих АТС и обеспечивать правоохранительным органам доступ к разговорам и переписке пользователей.

Если у оператора не будет СОРМ, ему не выдадут лицензию. Если он отключит СОРМ, лицензию аннулируют. К слову, не только в соседних Казахстане и Украине, но и в США, Великобритании и многих других странах действует та же система.

Установка СОРМ определяется Законом «О связи», приказом Министерства связи № 2339 от 9 августа 2000 года, приказ Министерства информационных технологий и связи РФ от 16 января 2008 года N 6 «Об утверждении Требований к сетям электросвязи для проведения оперативно-разыскных мероприятий», а также ещё десятком других нормативных документов.

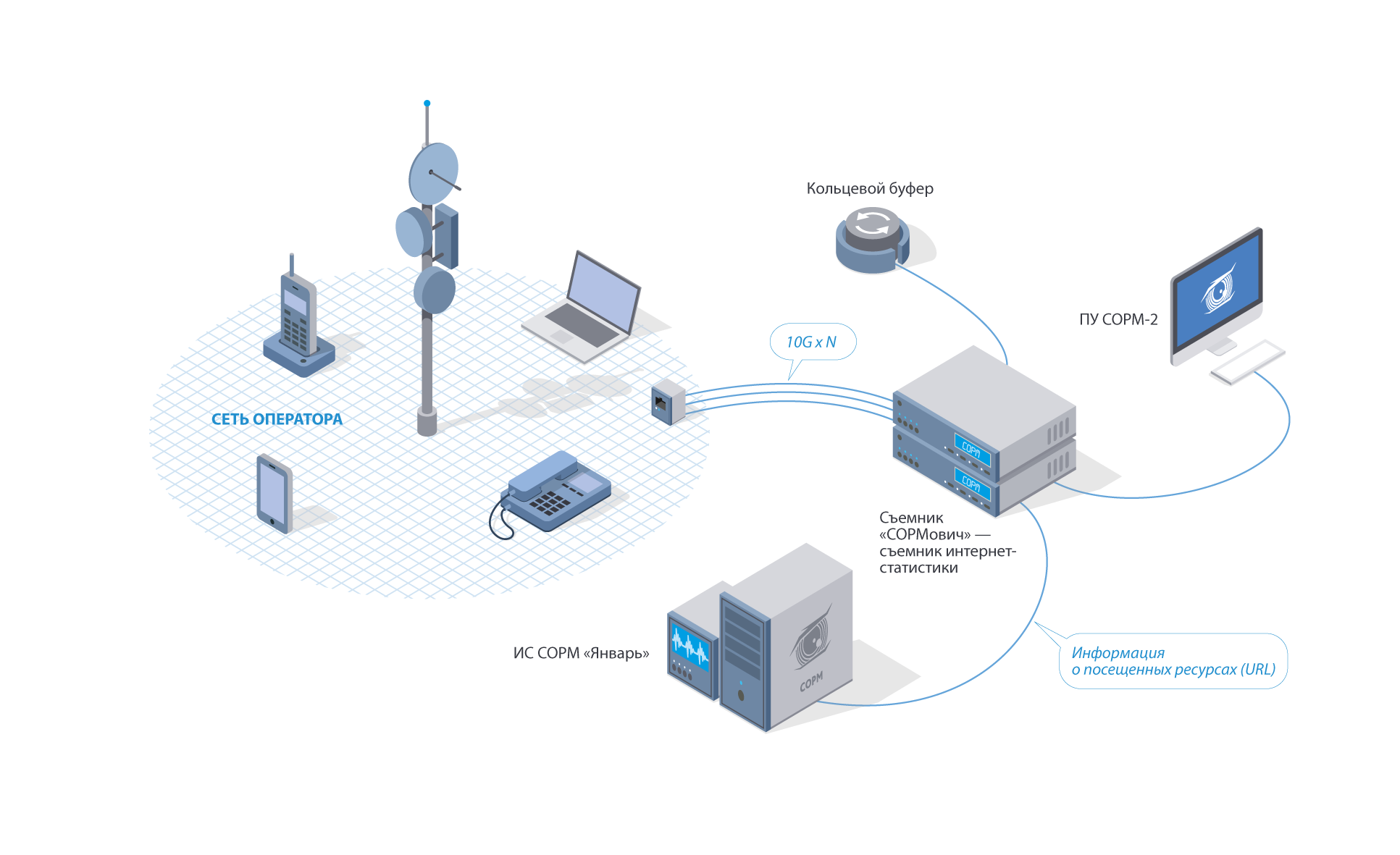

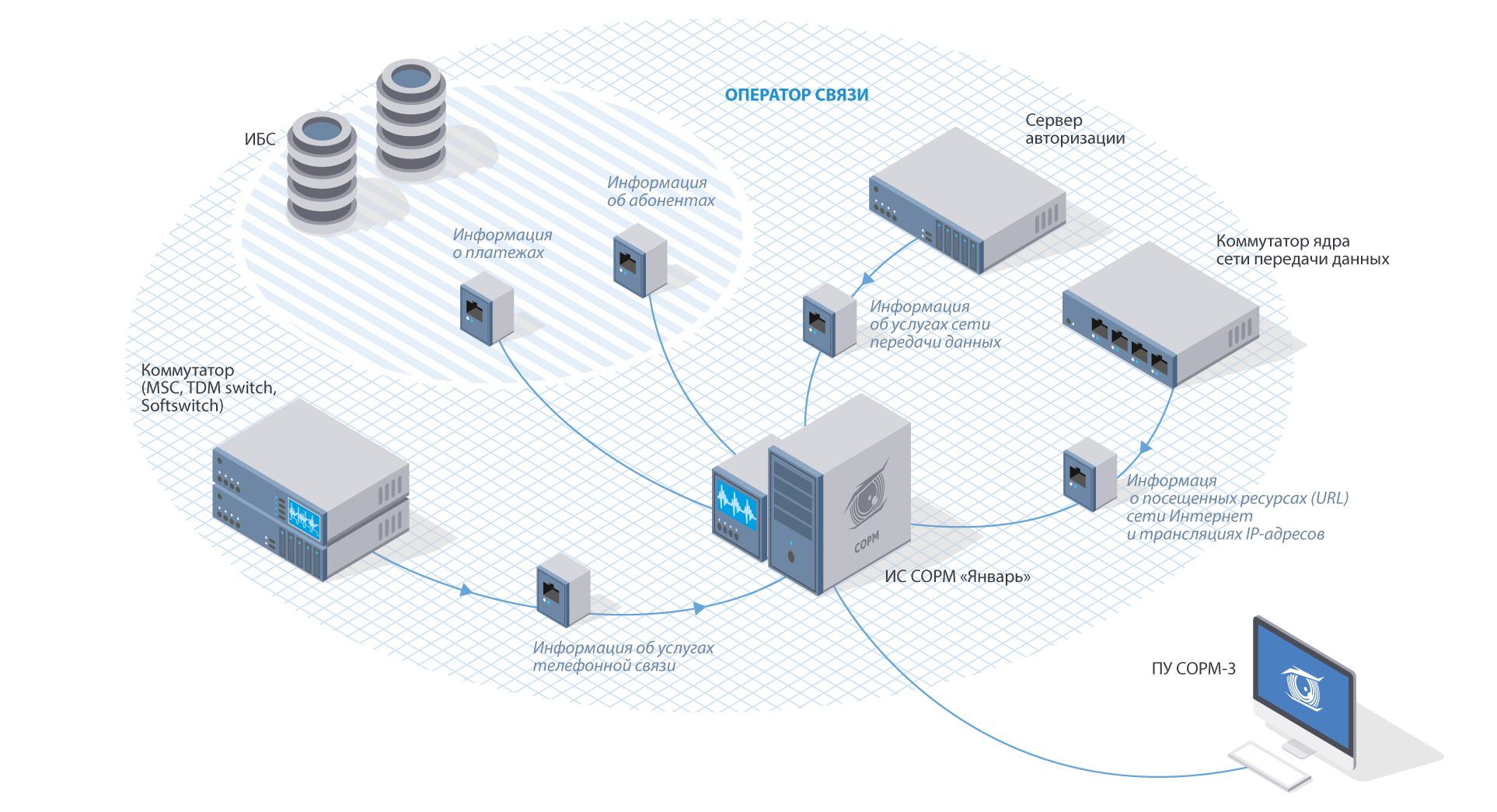

СОРМ включает:

- Аппаратно-программную часть, которая устанавливается у оператора связи;

- Удаленный пункт управления, который размещается у правоохранительных органов;

- Каналы передачи данных, работа которых обеспечивается провайдером для установки связи с пунктом удаленного управления.

СОРМ принято делить на три поколения:

- СОРМ 1 позволяет следить за аналоговой связью, телефонными переговорами. Её разработали а 80-е годы.

- СОРМ 2 создана для прослушивания мобильной связи и контроля интернет-трафика. Второе поколение СОРМ стали внедрять в 2000 году. В составе системы – отдельный сервер, подключённый к пульту управления ФСБ, и кольцевой буфер, который должен хранить весь проходящий через провайдера трафик за последние 12 часов.

- СОРМ 3 – это новейший вариант, который обеспечивает объединение всех вышеуказанных систем, прослушивает в режиме реального времени спутниковую связь, мессенджеры и др., хранит метаданные о звонках, интернет-сессиях, переданных сообщениях, позволяет получить данные из внутренних систем оператора. СОРМ 3 начали внедрять в 2014 году.

Пример:

Пример:

Операторы РФ преимущественно используют СОРМ 2. Но на практике у 70% компаний система либо вообще не работает, либо работает с нарушениями.

Прежде всего, СОРМ устанавливать дорого (а делать это оператор должен за свои деньги по индивидуальному плану, утвержденному местным управлением ФСБ). Большинству операторов проще заплатить около 30 тыс. рублей штрафа в соответствие с ч.3 ст.14.1 КоАП РФ.

Кроме того, СОРМ оператора может конфликтовать с комплексами ФСБ. И из-за этого записывать трафик пользователей технически невозможно.

Операторы не контролируют, как спецслужбы используют СОРМ. Соответственно, запретить прослушивать конкретно ваш номер они не могут.

Однако спецслужбам для прослушки формально нужно решение суда. В 2016 году суды общей юрисдикции выдали правоохранительным органам 893,1 тыс. подобных разрешений. В 2017 году их количество снизилось, но незначительно.

Впрочем, сотрудникам правоохранительных органов ничего не стоит включить чей-то номер в набор для прослушки как потенциально подозрительный. И сослаться на оперативную необходимость.

К тому же уровень безопасности СОРМ часто невысок. Так что остаётся возможность и для несанкционированного подключения – незаметно для оператора, абонента и спецслужб.

Сами операторы тоже могут посмотреть историю звонков, сообщений, перемещений смартфона по базовым станциям.

Сигнальная сеть SS7 (ОКС-7)

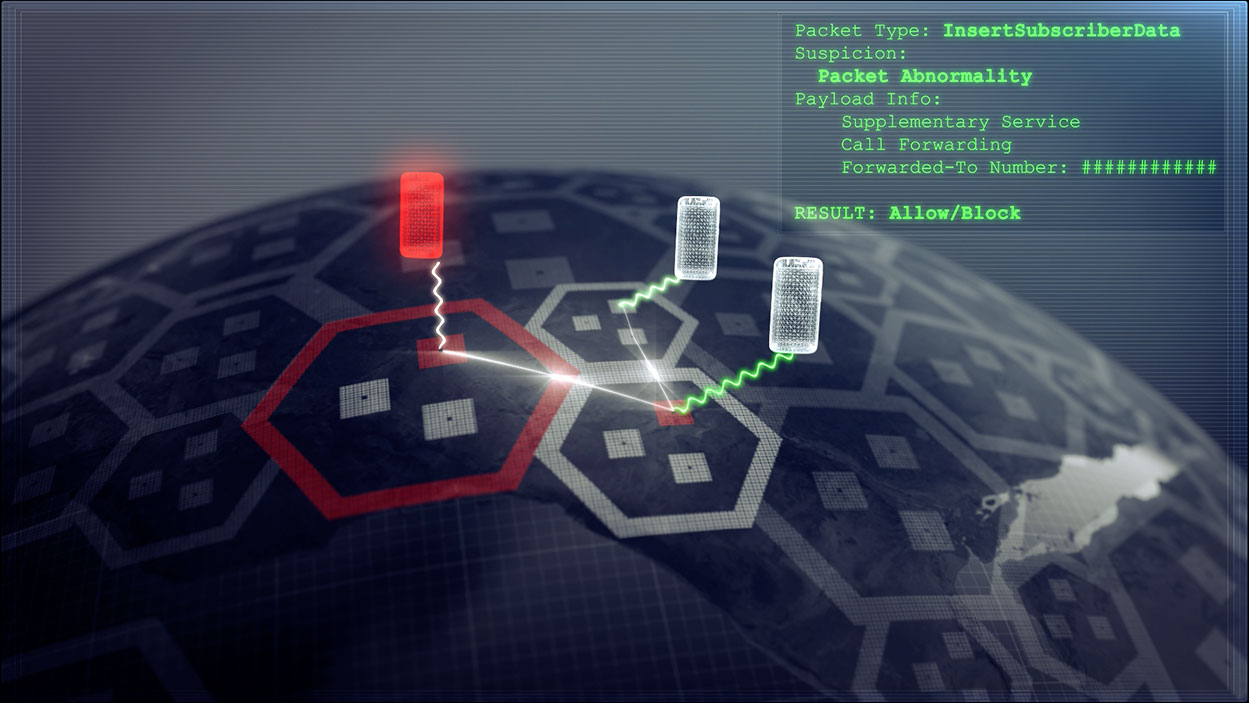

SS7, ОКС-7, или система сигнализации №7 – набор сигнальных протоколов, которые применяют для настройки телефонных станций PSTN и PLMN по всему миру. Протоколы используют цифровые и аналоговые каналы для передачи управляющей информации.

Уязвимости в SS7 находят регулярно. Это позволяет хакерам подключиться к сети оператора и прослушивать ваш телефон. Вообще говоря, в SS7 практически не вшивали системы защиты – изначально считалась, что она защищена по умолчанию.

Обычно хакеры внедряются в сеть SS7 и отправляет по её каналам служебное сообщение Send Routing Info For SM (SRI4SM). В качестве параметра сообщения он указывает номер для прослушки. В ответ домашняя сеть абонента отправляет IMSI (международный идентификатор абонента) и адрес коммутатора MSC, который в настоящий момент обслуживает абонента.

После этого хакер отправляет ещё одно сообщение – Insert Subscriber Data (ISD). Это позволяет ему внедриться в базу данных и загрузить туда свой адрес вместо биллингового адреса абонента.

Когда абонент совершает звонок, коммутатор обращается к адресу хакера. В результате осуществляется конференц-звонок с участием третьей стороны (злоумышленника), которая может всё слушать и записывать.

Подключиться к SS7 можно где угодно. Так что российский номер вполне могут ломать из Индии, Китая, да хоть из далёкой жаркой Африки. Кстати, SS7 позволяет использовать USSD-запросы для перехвата SMS или перевода баланса.

Вообще SS7 – это «мать всех дыр» и самое уязвимое место мобильной системы. Её сейчас используют не только для прослушки, но и для обхода двухфакторной аутентификации. Иначе говоря, для доступа к вашим банковским аккаунтам и другим защищённым профайлам.

Троянские приложения

Это как раз самый простой и распространённый способ. Установить приложение, пока «половинка» в душе, или использовать методы социальной инженерии, чтобы заставить перейти по ссылке, гораздо проще, чем договариваться с операми и ФСБ.

Приложения позволяют не только записывать разговоры по мобильному или читать SMS. Они могут активировать микрофон и камеру, чтобы скрыто слушать и снимать всё происходящее вокруг.

Самый популярный троян такого рода – FinFisher. В 2008-2011 годах его устанавливали на iPhone через дыру в iTunes, которую Apple почему-то не закрывала. Брайан Креббс писал об уязвимости ещё в 2008 году, но все делали вид, что её нет.

В 2011 году правительство Египта использовало FinFisher в ходе Арабской весны. Причём приобрело официальную версию за 287 тыс. евро. Вскоре после этого WikiLeaks показала на видео, как FinFisher, FinSpy и другие разработки Gamma Group собирают данные пользователя. И только после этого Apple вынуждена была закрыть дыру.

Как вас могут уговорить установить шпион для прослушки? Это может быть обновление популярной игры из «левого» каталога, приложение со скидками, подделка под обновление системы.

К слову, правоохранительные органы тоже используют шпионские приложения – к примеру, когда не могут пойти официальным путём и получить разрешение суда. Трояны под 0day-уязвимости в Android и iOS – многомиллионный рынок, продукты на нём востребованы во многих странах мира.

Дистанционная прослушка

Варианта здесь три – мобильный комплекс, фемтосота или поддельная базовая станция. Все они недешевы, так что рядового юзера так прослушивать не будут. Но всё же расскажем, как это работает.

Мобильный комплекс устанавливают на расстоянии до 300-500 м от прослушиваемого смартфона. Направленная антенна перехватывает все сигналы, компьютер их сохраняет и расшифровывает с помощью радужных таблиц или других технологий. Когда прослушка закончена, комплекс просто уезжает.

У поддельной базовой станции (IMSI-перехватчика) сигнал мощнее, чем у настоящей. Смартфон видит, что такая станция даст лучшее качество связи, и автоматически подключается к ней. Станция перехватывает все данные. Размер станции – чуть больше ноутбука. Стоит она от 600 долларов (кустарная) до 1500-2000 долларов (промышленные варианты).

К слову, поддельные станции нередко используют для рассылки спама. В Китае такие устройства умельцы собирают и продают компаниям, которые хотят привлечь покупателей. Нередко поддельные БС применяют и в районах боевых действий, чтобы дезинформировать военных или население.

Фемтосота – устройство более миниатюрное. Она не такая мощная, как полноценная станция связи, но выполняет те же функции. Фемтосоты обычно устанавливают компании, чтобы прослушивать трафик своих сотрудников и партнёров. Данные перехватываются до того, как отправятся на базовые станции сотовых операторов. Но такую же фемтосоту можно установить и для точечной прослушки.

Выводы

Технически самый простой и универсальный способ прослушки – это мобильное приложение. В случае чего всё можно свалить на абонента: мол, сам разрешил доступ к камере, микрофону, отправке данных и т.п. Остальные методы – скорее для профессионалов или людей, которые могут оплатить услуги профессионалов.

(16 голосов, общий рейтинг: 4.69 из 5)

(16 голосов, общий рейтинг: 4.69 из 5)

31 комментариев

Форум →