Два года назад вышла статья Bloomberg, в которой говорилось, что в материнских платах Supermicro, используемых в серверах Apple и Amazon, установлены небольшие шпионские чипы.

По данным издания, китайские военные с 2015 года внедряли жучки на заводах Supermicro. Чипы размещали рядом с контроллером, чтобы получить доступ к компьютеру и связаться с другими взломанными устройствами.

Apple, Amazon и Supermicro выпустили опровержения, а на хакерской конференции Defcon, издание получило две награды: за «самый хайповый баг» и «самый грандиозный провал».

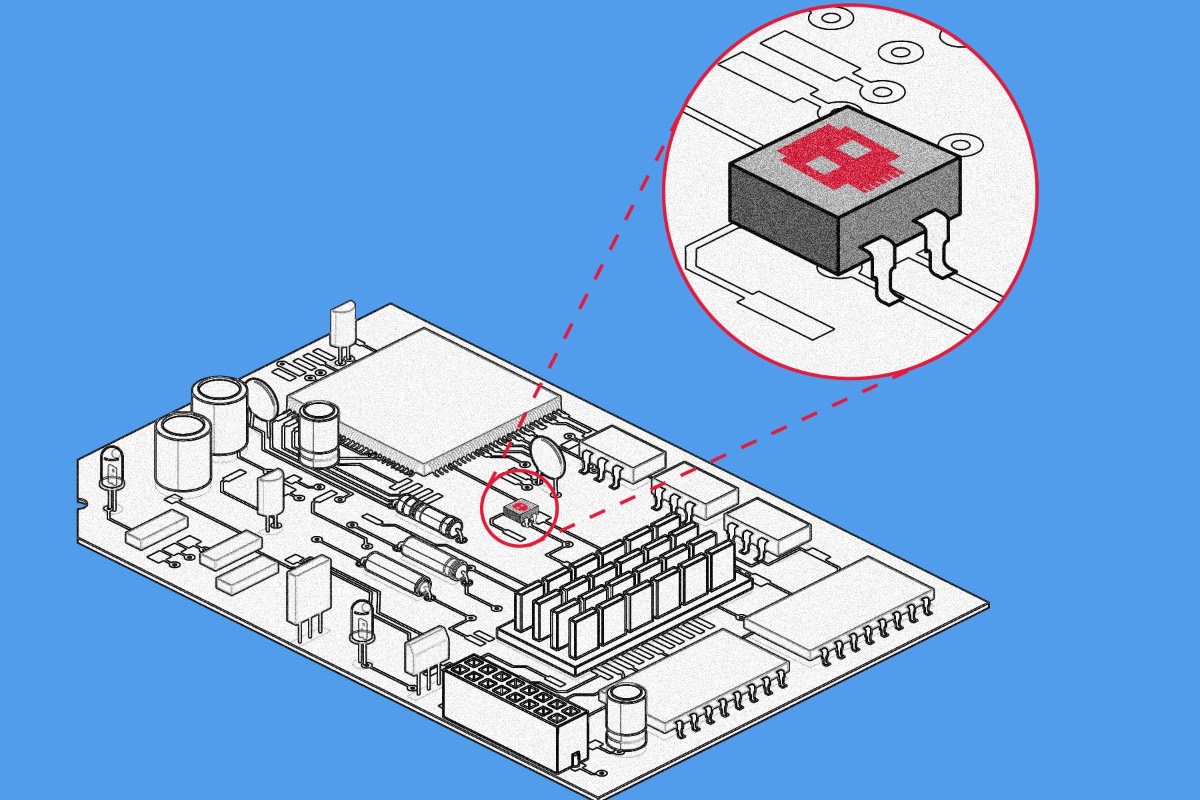

Анимация Bloomberg наглядно показывает, насколько незаметным может быть шпионский жучок.

Тем не менее, крошечные чипы, способные взломать сервера, действительно существуют.

На конференции по безопасности CS3sthlm хакер Монта Элкинс наглядно продемонстрировал, насколько легко установить шпионский чип на плату при ограниченном бюджете.

Оборудование для взлома стоит около $200 на eBay

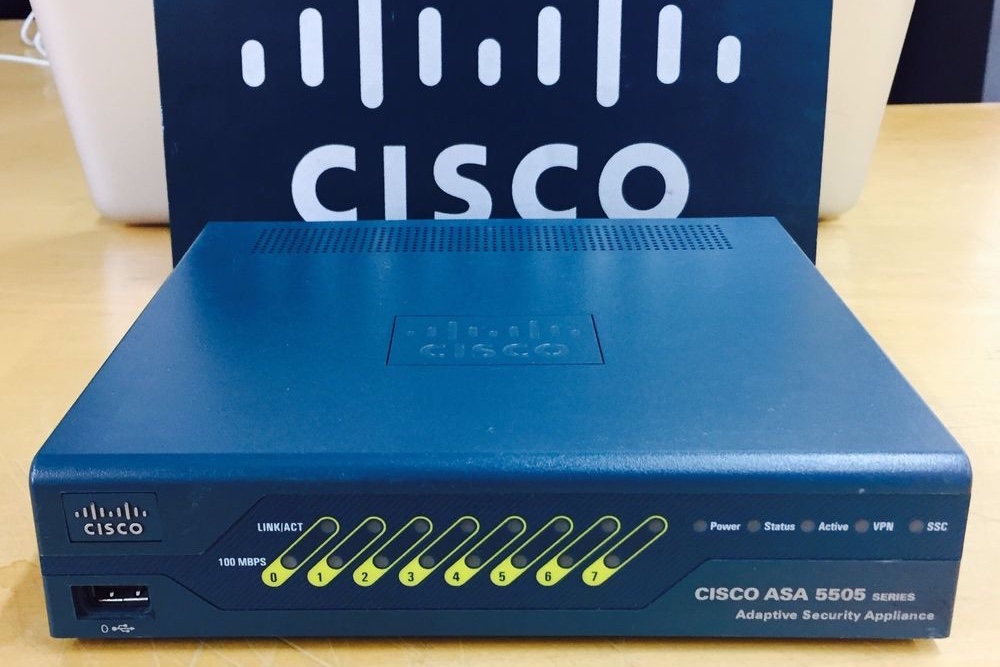

Межсетевой экран Cisco ASA 5505, который взломал Элкинс.

Чтобы установить шпионский чип, Элкинсу потребовались следующие устройства:

▪️ Паяльная станция: $150

▪️ Микроскоп: $40

▪️ Микросхема: $2

Все компоненты стоят примерно $200, но если есть паяльник и микроскоп, то затраты ограничиваются $1–2.

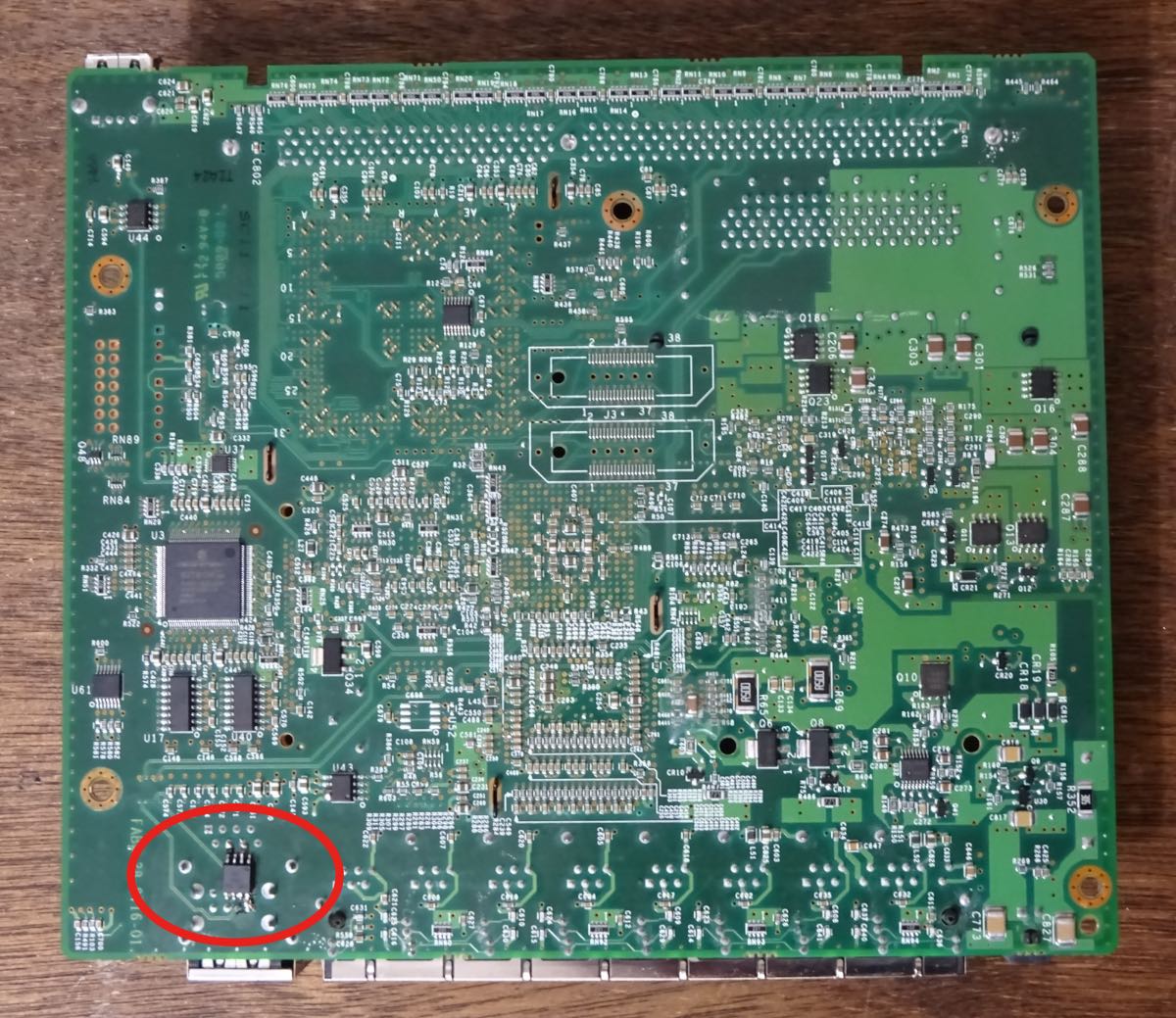

Хакер использовал микросхему ATtiny85. Написав необходимый код, Элкинс отсоединил ATtiny85 от старой платы и установил её на материнку брандмауэра Cisco ASA 5505.

Межсетевой экран (сетевой экран, брандмауэр, файрвол) — комплекс аппаратных или программных средств, осуществляющий контроль и фильтрацию сетевого трафика на различных уровнях в соответствии с заданными правилами.

ATtiny85

Элкинс нашел свободное место на плате, которое не требовало дополнительных контактов и обеспечивало доступ к последовательному порту брандмауэра.

Чип можно было спрятать в более защищенное место, но хакер специально не стал этого делать, чтобы его было видно на конференции.

Нам кажется, что все это какая-то магия, но на самом деле все не так уж сложно. Показав людям оборудование, я хотел продемонстрировать реалистичность этой процедуры. Есть много людей умнее меня, которые могут сделать это почти бесплатно.

Монта Элкинс

Чип за $2 может незаметно взломать файрвол

Модифицированный ATtiny85 запускает атаку сразу после активации брандмауэра. Он маскируется под сисадмина, который якобы подключает свой компьютер к физическому порту.

Благодаря крошечному чипу, хакер смог незаметно управлять устройством, а именно:

▪️ Создать новую учетную запись с правами администратора

▪️ Изменить параметры брандмауэра

▪️ Отключить все функции безопасности

▪️ Получить удаленный доступ к устройству и к журналу подключений

Я могу изменить конфигурацию брандмауэра, чтобы он делал все, что я хочу.

Монта Элкинс

Если бы это все было в реальной жизни, сисадмин не заметил хакерскую атаку.

Элкинс использовал межсетевой экран Cisco ASA 5505, потому что он оказался самым дешевым на eBay. Однако подобный метод работает и с другими моделями Cisco. Компания обещала проверить это заявление.

Таким же образом можно взломать защищенный сервер

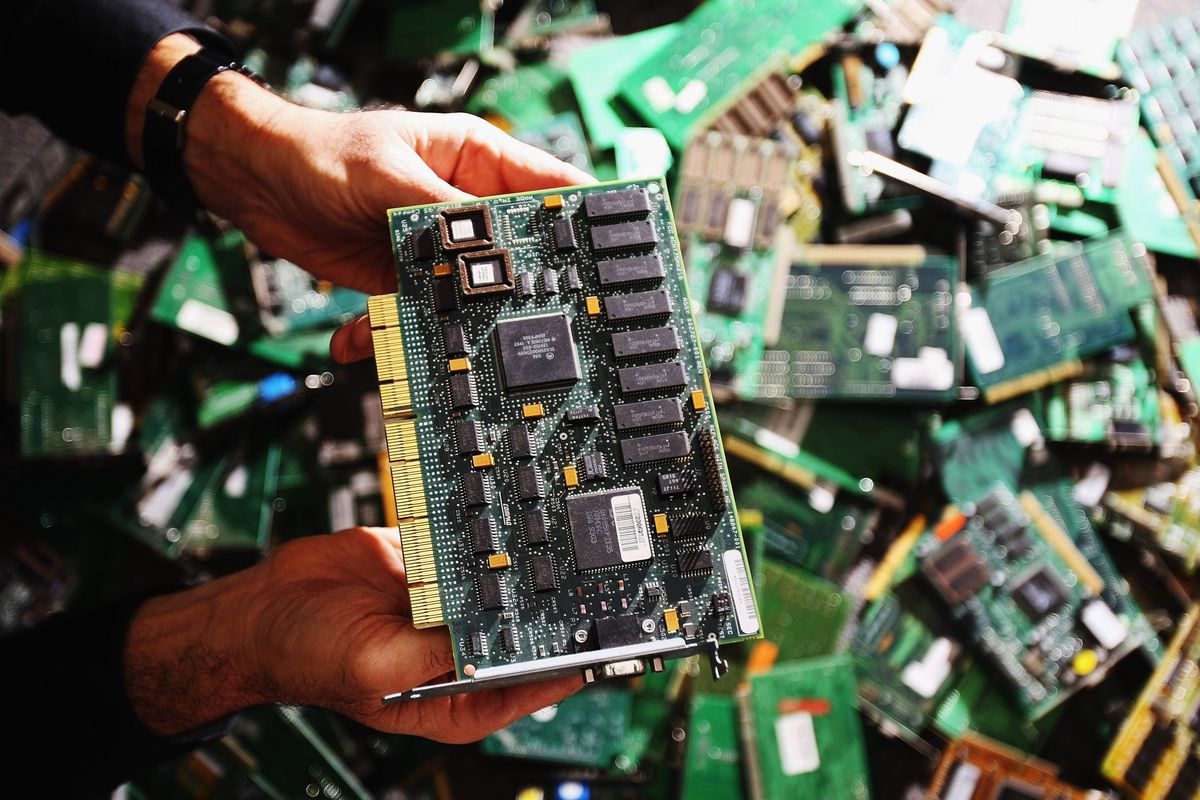

Пример Элкинса похож на более ранее исследование, проведенное хакером Треммелом Хадсоном. На конференции Chaos Computer Conference он продемонстрировал, как можно взломать материнскую плату Supermicro с помощью методов китайских хакеров, о которых рассказывал Bloomberg.

Он установил микросхему с доступом к контроллеру управления материнской платой. Благодаря этому Хадсон удаленно получил права администратора и смог контролировать сервер.

Однако это все же более продвинутый метод взлома.

Главная идея исследования Элкинса в том, что шпионские жучки это не что-то дорогое и сложное, как показывают в фильмах. В реальной жизни все намного проще.

Я хочу, чтобы люди поняли, что подобные чипы — это не плод чьего-то воображения. Они относительно просты. Если я могу сделать такое, значит, кто-то с миллионным бюджетом занимается подобным уже некоторое время.

Монта Элкинс

Исследование Элкинса подтверждает, что аппаратный взлом такое же популярное явление, как и софтверный. Его довольно легко реализовать, особенно при наличии широких возможностей. [Wired]

(25 голосов, общий рейтинг: 4.60 из 5)

(25 голосов, общий рейтинг: 4.60 из 5)

19 комментариев

Форум →