Вчера энтузиасты делали джейлбрейк iPhone, а хакеры воровали личные данные пользователей смартфонов, а завтра народ начнет взламывать свои и чужие автомобили. Вернее, уже начал.

Планы Apple по выпуску некоего автомобильного программного продукта вполне оправданы и понятны, как с точки зрения экономики, так и с позиции рыночной экспансии. При этом инженерам в Купертино придется учитывать, что в данном случае не достаточно просто создать качественное ПО. Крайне важно обеспечить ему должную защиту, особенно в современном контексте.

Представьте себе 1995 год. Вы готовы подключить к Интернету компьютеры в офисе своей компании. До этого проблем с безопасностью данных у вас не возникало — сотрудникам не разрешалось приносить на работу личные дискеты с играми, на ПК были установлены антивирусные сканеры, а каждый вечер проводилось резервное копирование данных с файловых серверов. И вот вы устанавливаете в офисе роутер и раздаете сотрудникам IP-адреса. Ваша фирма — далеко не NASA, и не Пентагон. Что же страшного может произойти?

Примерно в этом же ключе сегодня работают и средства обеспечения безопасности в современных авто. Они представляют собой набор сенсоров и контроллеров, которые настроены на бесперебойную работу при нормальных условиях. Тогда как от опасностей при подключении к Интернету эти системы защищает простенький файрвол, если таковой имеется вообще.

В этом месяце на трех конференциях, посвященных вопросам безопасности, пять команд исследователей продемонстрировали аудиториям экспериментальные хакерские атаки на ПО автомобилей разных марок. Также свет увидел и гаджет, который шпионит за водителями и передает информацию страховым компаниям, используя постоянное подключение авто к сотовым сетям и другим видам беспроводной связи. Так устройство обходит систему безопасности машины, получает доступ к ее данным и даже к удаленному управлению.

Производители авто и поставщики интегрированных систем управления с большим вниманием отнеслись к выявленным уязвимостям и даже постарались максимально быстро найти решение проблем, укрепляя защиту. Однако сам факт того, что исследователи смогли легко найти недоработки и придумать, как их применить в злоумышленных целях, говорит о существовании более глобальной проблемы с защитой систем «умных» машин в автопроме. Не все уязвимости можно быстро и легко ликвидировать. Это вопрос ответственности производителей, и не мудрено, что при выявлении проблем их акции могут начать падать в цене. Так произошло с концерном Fiat Chrysler, когда в Сети появилось видео с демонстрацией работы эксплойта, расправившегося с встроенной системой защиты Jeep Cherokee. (При этом в ролике говорилось, что так можно получить доступ к управлению более чем миллионом авто.) Ситуация эта даже послужила началом изъятия из продажи машин Jeep и Dodge.

Итог ситуации таков, что производители авто столкнулись с проблемой публичности, когда исследователи из сферы безопасности открыто говорят о недоработках в их продуктах. Похоже, что пришло время сотрудничать с такими учеными и прислушиваться к их мнению, ведь до сих пор автопром существовал и работал обособленно, а подход к безопасности в этой сфере был вполне традиционным. Хотя многие из представителей индустрии, напротив, выбирают противоположную стратегию — будто нарочно усложняют ситуацию и купируют возможность сотрудничества исследователей с ними. В некоторых случаях производители даже подали на ученых в суд, чтобы свернуть их деятельность.

Хакеры открывают публике скрытые проблемы автопрома

Компания Tesla в свою очередь предпочла политику, при которой информация предается огласке подконтрольно, с ее собственной подачи. Так, производитель даже объявил своеобразное соревнование на поиск багов в системе безопасности своих авто. Тому, кто взломает систему (с возможностью ее восстановления и последующей защиты, конечно), фирма обещала награду в $10 тыс. Ее представители даже приняли участие в презентации, на которой сторонние исследователи показывали выявленные огрехи в системе безопасности седана Tesla S. Мероприятие проходило в рамках всемирной хакерской конференции DEF CON. Технический директор компании Джей Би Страубел вышел на сцену вместе с программистами, которые провели тест Tesla S на испытание системы защиты. Среди них были Марк Роджерс из сервиса Cloudflare и Кевин Махаффи, соучредитель и технический директор фирмы в сфере мобильной безопасности Lookout Security.

Представителей Fiat Chrysler на конференции не наблюдалось. А ведь там хакеры Чарли Миллер и Крис Валасек показали уязвимость автомобильной системы UConnect, которая как раз интегрируется в авто этого производителя. Проблема не в том, что исследователи застали Fiat Chrysler врасплох. По словам самого Миллера, он на протяжении нескольких месяцев сотрудничал с концерном, консультируя его работников по поводу выявленной уязвимости. Более того, компания выпустила патч, который должен был решить проблему. (Это оказалось опциональное обновление, которое устанавливается через USB-порт.) Инженеры концерна заблокировали подключение авто к сотовой сети Sprint, через которую и был реализован взлом.

Стоит при этом учитывать, что изымать авто из продажи производитель начал только после масштабной огласки. Так руководство автомобильной компании решило поступить, когда хакеры Миллер и Валасек связались с редакцией Wired и продемонстрировали свое открытие главному редактору издания Энди Гринбергу. Он сел за руль взломанного авто и прокатился по шоссе, а умельцы продемонстрировали ему, как с легкостью могут захватить управление «умной» системой машины, лишив водителя возможности совладать с ней. По словам исследователей, демонстрация для Wired была абсолютно безопасной, по крайней мере, в реальности все происходило не так страшно, как можно подумать, просмотрев видеоматериал, заснятый ребятами из Wired. То есть, они продемонстрировали взлом авто в таком ключе, где водитель просто теряет управление, как при обычной поломке. Гринберг мог контролировать руль и акселератор и даже совершить некоторые маневры.

При этом, по словам Миллера, чрезмерная драматичность демонстрации пришлась даже кстати, ведь так автолюбители и сам производитель скорее обратили внимание на проблему. Здесь эксперимент проходил «в поле», в отличие от предыдущего, реализованного на заказ Агентства перспективных исследовательских проектов США. В том случае исследователи провели аналогичную атаку на другой автомобиль, однако марка его нигде не афишировалась, да и тест проводился на закрытой площадке на парковке. Соответственно, та демонстрация не создавала ощущения реальности происходящего и существующей угрозы.

Видео, созданное для Wired, было призвано информировать и показывать реальную проблему. Но во время эксперимента, когда хакеры захватили управление автомобилем Энди Гринберга, они кричали «Тебе конец!» Это заставило публику считать ролик постановочным. Именно так заявили адвокаты производителя авто. В то же время, из-за формата опубликования данных о взломе две компании из автомобильной индустрии отменили запланированное сотрудничество с исследователями вопросов безопасности. А ведь до этого многие планировали провести совместные тесты компьютерных систем в своих продуктах именно с помощью профессионалов в сфере кибербезопасности. Это подтвердил Джошуа Корман, один из основателей организации I Am The Cavalry, работающей с кибербезопасностью в автомобильной индустрии.

На данный момент люди приветствуют Милера и Валасека как героев. Но народ не знает обо всех скрытых издержках таких исследований. Их результаты могут приостановить нашу работу ненадолго либо даже серьезно помешать нам.

Джошуа Корман

Представители Ford, Chrysler и GM не комментируют пока своих планов по выявлению проблем с безопасностью в производимых ими автомобилях. Ведь подобные уязвимости могут использоваться злоумышленниками для так называемых «кибер-физических атак», которые происходят в виртуальной среде, но имеют последствия в реальном мире — в данном случае они связаны с управлением автомобилями. Компания Ford лишь опубликовала вот такое заявление:

В Ford к кибер-безопасности относятся очень серьезно. Мы инвестируем в решения, связанные с безопасностью, которые изначально интегрируются в наши продукты. Мы не знаем ни одного примера, когда бы кто-то проник в программную систему автомобиля Ford или взломал его во время работы. Наша команда, ответственная за кибер-безопаность, регулярно следит, расследует и разрешает возникающие вопросы, а также ведет работу по минимизации возможных угроз. Наши системы коммуникации и развлечений отличаются от тех, что были взломаны хакерами. Однако мы интересуемся и изучаем проблемы, возникающие в системах Chrysler UConnect, GM Onstar и Tesla. Так мы узнаем о дополнительных улучшениях, которые могли бы внести в программное обеспечение наших авто. Наша команда в сфере безопасности разрабатывает защиту для бортовых компьютеров и программные защитные меры, также как и специальные процедуры, которые помогут снизить вероятность удаленного вмешательства в работу наших транспортных средств, вне зависимости от подключения к сотовой сети.

Официальное заявление Ford

В свою очередь, Чарли Миллер заявил, что на данный момент покончил с взломами автомобильного ПО. Он достиг своих целей, а в данной индустрии есть немало исследователей, готовых помочь производителям в вопросах безопасности. Джошуа Корман считает, что производители должны сотрудничать с исследователями, поскольку количество проблем с безопасностью будет только расти. Ведь все большее число автомобилей обзаводятся все более сложной программной начинкой и возможностью подключения к Интернету.

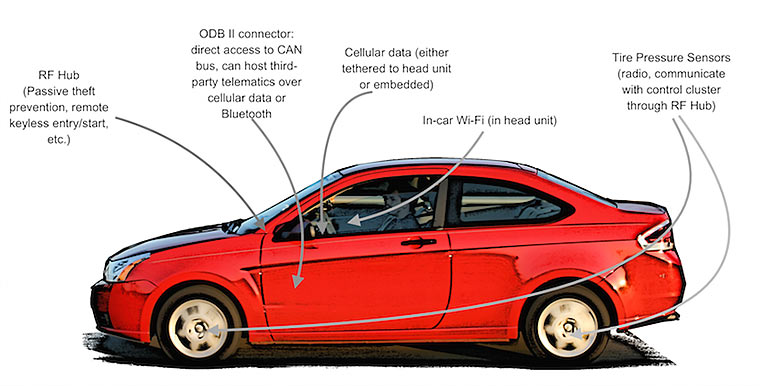

Вот пример с атакой на среднестатистическую модель авто с сетевыми возможностями. Первая уязвимость — в радиочастотном хабе, который предназначен для удаленного запуска двигателя. Вторая — коннектор OBD 2 с прямым доступом к CAN-шине, отвечает за встроенные средства обработки и передачи данных по сотовой сети или Bluetooth. Третья — средства обработки данных, интегрированный механизм или подключенный к головному устройству. Четвертая — встроенный модем для подключения к Интернету (автомобильная точка доступа Wi-Fi), интегрированный в головное устройство. Пятая уязвимость — датчики давления воздуха в шинах, подключаемые к контроллеру через радиочастотный хаб.

Раньше «взлом» автомобиля с сетевыми возможностями означал аннулирование производственной гарантии на транспортное средство. Поклонники программ вроде Top Gear в курсе, что заядлые автолюбители и мастера использовали всякие хитрости со взломом электронной составляющей для «прокачки» авто, скажем, для гонок. Хотя, если мастер не совсем понимает, что он делает, такие штучки могут просто заблокировать двигатель, привести его в трудно восстановимое состояние. Но простые обыватели, которых не интересовали гонки и быстрая езда, не сильно заботились подобными проблемами.

Сейчас особое внимание привлекают те особенности в авто, которые изначально призваны обеспечивать безопасность, например, препятствовать угону. Это электронные системы дистанционного отпирания замков машины без ключа или иммобилайзеры, которые используют сверхмалочастотные радиопередатчики, выявляющие наличие «родного» ключа, прежде чем запустить двигатель. Такие системы работают с использованием шифроключей, которые считывают радиосигнал с реального ключа авто или брелка, и именно они стали предметом исследования энтузиастов. Противоугонные иммобилайзеры в некоторых автомобилях люкс-класса были успешно взломаны в рамках исследований нидерландскими учеными из Университета Неймегена. (К слову, им пришлось два года скрывать результаты своих экспериментов под давлением юристов Volkswagen.) Электронные системы дистанционного отпирания замков также пробовали взломать разными способами — с помощью перехвата сигнала от ключа с перенастройкой устройства замка на другой код, или с помощью подбора ключа методом полного перебора (он же brute force или «грубая сила»).

К тому же существует еще масса способов взлома радиопередатчиков, которые пока мало изучены и не испробованы. Например, датчики давления воздуха в шинах используют радиопередатчик для уведомления водителя о низком давлении. В некоторых марках авто система автоматически подкачивает воздух в шинах по мере падения давления, а активируются они посредством сенсоров давления, в свою очередь сообщающихся с бортовым компьютером по беспроводной сети. Эти системы могут быть взломаны хакерами с целью одурачить водителя и заставить его остановить машину, чтобы проверить шины. В некоторых случаях злоумышленники даже могут настроить систему так, что она, ошибочно оценив шину как спущенную, накачает ее слишком сильно, и та просто лопнет (хотя во многих моделях машин такой исход предусмотрен, и разрыв шины исключен).

Три из рассмотренных на конференции DEF CON эксплойта были связаны с простым получением доступа к управлению автомобилем. На съезде ассоциации USENIX Security в Вашингтоне исследователи из Нидерландов, наконец, смогли представить свое исследование уязвимостей противоугонных иммобилайзеров в Volkswagen. Опять же в рамках DEF CON разработчик Сами Камкар продемонстрировал два вида потенциальных атак на систему защиты авто. Первая из атак, с помощью прибора RollJam, была направлена против электронных систем дистанционного отпирания замков. Это так называемая «атака через посредника», с перехватом плавающих роллинг-кодов для отпирания замка. Список авто, которые можно открыть с помощью этого прибора, весьма обширен.

Вторая уязвимость, о которой на конференции рассказал Камкар, связана уже не с самими машинами, но с приложениями, которые поддерживают встроенные в авто системы передачи и обработки информации. Так, разработчик продемонстрировал, как может перехватить данные из iOS-приложения RemoteLink, созданного для работы с системой OnStar в автомобилях General Motors. Камкар научился отслеживать, открывать и даже удаленно заводить авто GM. Причем, недавно хакер объявил и о том, что с помощью этой же атаки способен обходить защиту в машинах BMW, Mercedes-Benz и Fiat Chrysler. Дело в том, что облачные системы, лежащие в основе таких систем передачи и обработки данных, являются просто находкой для взломщиков, в них существует масса уязвимостей, особенно при интеграции со сторонними сервисами.

Большинство таких атак требуют от взломщика нахождения в достаточной близости к авто, и значит, что их невозможно провести, когда машина находится в движении. Но цифровые сервисы вроде OnStar от GM, UConnect от Fiat Chrysler или Sync от Ford с поддержкой шифратора C4 OBD 2 от Mobile Devices значительно увеличивают шансы возможных взломов, особенно если целью хакера является помешать водителю в управлении автомобилем. В некоторых случаях, как продемонстрировали Чарли Миллер и Крис Валасек в эксперименте с Jeep Cherokee, это означает довольно масштабный доступ к управлению, в том числе контроль над рулем и тормозами.

Причем выше приведены лишь те немногие атаки, которые на данный момент уже исследованы и испробованы. Джошуа Корман из I Am The Cavalry уверен, что в цифровых системах автомобилей есть еще огромное количество невыявленных уязвимостей.

Общее количество багов возрастает с числом строчек кода. Общее число уязвимых мест в коде увеличивается с возрастанием количества устройств, подключенных к сети. Более того, количество злоумышленников также вырастет с тем, что взлом машин сейчас переходит из теоретической стадии в практическую.

Джошуа Корман

Производители таких машин с цифровыми возможностями должны быть готовы к проблемам со встроенным ПО. Ведь вопрос не в том, возникнут ли они в принципе, а в том, когда это произойдет. И самое главное в этом контексте — как отреагируют на проблемы сами производители.

Встроенные в машины системы обработки и передачи данных, такие как Uconnect, OnStar, и Sync, продолжают пополняться все новыми особенностями, чтобы привлекать внимание потребителей (и приносить производителям все новые прибыли). Объединим эти облачные сервисы с системами в авто, работающими на базе сенсоров (системами предупреждения столкновения, адаптивного управления скоростью, предотвращения блокировки и скольжения колес при экстренном торможении, противоугонными функциями и дистанционной диагностикой). Получается гремучая смесь из функций с множеством уязвимостей, обеспечивающих хакерам удаленный доступ к таким транспортным средствам. А если учесть, что автомобилисты редко задумываются о рисках использования встроенного в машину ПО, то подобные преступления будут происходить, пока авто с цифровыми возможностями ездят по нашим дорогам.

Взлом CAN-шины

Почти каждый автомобиль сегодня оснащен хотя бы одной цифровой системой — контроллерной сетью, или CAN-шиной. Она была разработана инженерами Bosch в 1980-х, и уже почти 30 лет является стандартом для автомобильной индустрии. Первыми авто с поддержкой этой системы стали выпущенные в 1988 году BMW 8-й серии. С тех пор CAN-шина, само собой, претерпела несколько изменений и сейчас является стандартом не только в продукции автопрома, но и в оборудовании для разных сфер — от строительства до медицины. Все благодаря простоте ее интеграции и использования.

Хотя производители автомобилей изначально пользовались особым CAN-протоколом, с 2007 года в машины встраивается стандартизированная шина типа ISO 11898–1, как того требует Международная организация по стандартизации. Это значит, что поставщики CAN-шин производят их для разных автомобильных компаний, да и стоимость таких чипов сейчас невысока.

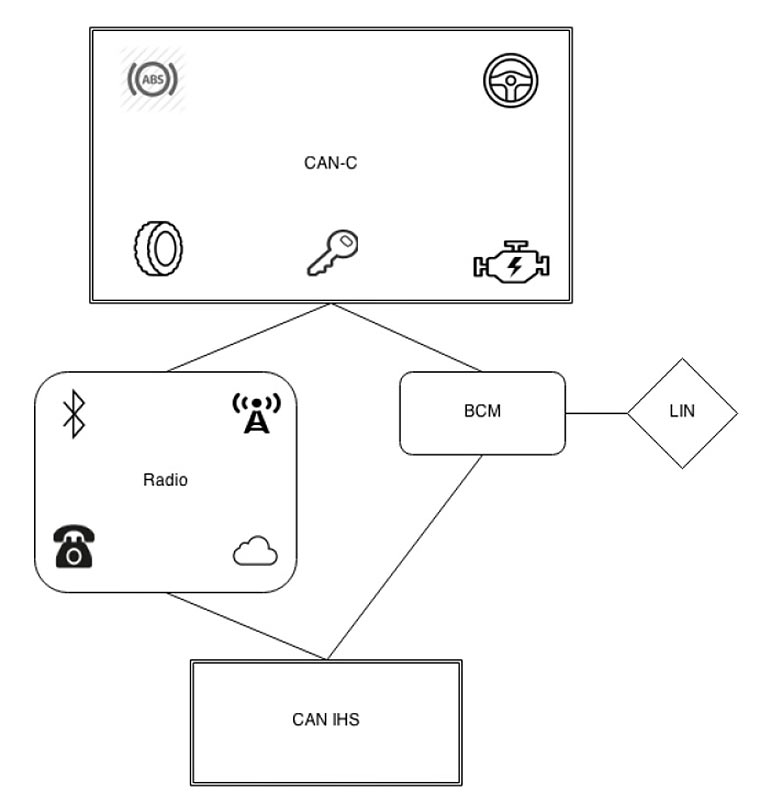

Само собой, не все системы в машине управляются единой CAN-шиной. Важные для работы авто системы, такие как регулятор работы двигателя, зажигание, управление противоблокировкой тормозов, контрольно-измерительные приборы и даже рулевой механизм обычно функционируют в сети, отличной от той, что отвечает за работу радиопередатчиков, развлекательного центра, управляет окнами и дверями. К примеру, в Jeep Cherokee 2014 года выпуска, взломанном Миллером и Валасеком, встроены две разные CAN-шины. Это CAN-C (классическая) и CAN IHS (руководящая работой систем комфорта в авто).

В автомобилях, где информация с первой шины должна передаваться на вторую, производители обычно обеспечивают связь между ними в формате «только для считывания». Так никакие приборы, подключаемые к радиопередатчикам, не смогут посылать с помощью CAN-шины сигналы в двигатель и не заставят его взорваться (если у злоумышленника теоретически появится подобный план).

До появления в продаже машин с цифровой системой подобных проблем и вопросов даже не возникало. Даже ранние версии цифровых систем вроде OnStar от GM предоставляли исключительно ограниченный и контролируемый доступ к остальным подсистемам авто. Все данные с сенсоров передавались в центр сбора информации OnStar, что обеспечивало их удаленную диагностику.

Но с тем, как автопром начал поставлять подключенные к Сети транспортные средства, появилась необходимость несколько ослабить контроль. Так люди вне автомобиля получили возможность напрямую взаимодействовать с ним. Возникла необходимость в особенностях вроде удаленной возможности полностью заблокировать машину (для правоохранителей), с помощью которых можно обезвредить угонщика. Еще один вариант — системы автоматической парковки. Все эти нововведения ослабили защиту бортового компьютера автомобилей.

Потом появился порт OBD 2 для встроенной бортовой диагностики. С 1996 года согласно требованиям Агентства охраны окружающей среды, прописанным в Дополнениях к закону о чистоте атмосферного воздуха, каждая машина, работающая на бензине, и каждый малотоннажный грузовик должны были оснащаться портом OBD 2 для тестирования выхлопов. Для извлечения данных о диагностике двигателя в порт вставляется специальное устройство-считыватель. Оно напрямую подключается к CAN-шине. То есть, все, что нужно, чтобы получить доступ к системе управления автомобилем — это подключиться к порту, расположенному возле двери водителя.

С тех пор считыватели OBD 2 стали обычным способом доступа к внутренним данным авто, поскольку они еще и передают данные в соответствующие мобильные приложения посредством Bluetooth. Гаджеты OBD 2 вроде тех, что поставляются Mobile Devices, оснащены встроенным 2G или 3G модемом, который и передает информацию наблюдателям. Это специально подготовленные работники, страховщики, сервис вызова такси Uber. Таким способом ведется контроль над тем, как водитель управляет автомобилем. Подобные устройства также могут принимать сигналы с датчиков столкновения и автоматически передавать сообщения в службу помощи 911.

Но поскольку считыватели такого плана вставляются непосредственно в CAN-шину, то с их помощью можно и отправлять сообщения. Автолюбители и мастера, которые любят «прокачивать» свои авто (часто, полностью преступая стандарты Агентства по охране окружающей среды), активно используют такую особенность. С помощью порта OBD 2 они по своему усмотрению перепрограммируют систему управления двигателем.

Несмотря на то, что большинство гаджетов типа OBD 2 создаются лишь для контроля над работой автомобильных систем, CAN-шина является устройством формата «мульти-мастер». То есть, любой гаджет с приемо-передатчиком с подключением к бортовой системе машины может как принимать информацию, так и отправлять ее. Это порождает одну из главных проблем с безопасностью, поскольку и непрямого доступа к CAN-шине обычно бывает достаточно для получения чужаками контроля над всеми системами авто, включая ручной акселератор и тормоза.

Исследователи из Калифорнийского университета в Сан-Диего Айан Фостер, Эндрю Прудхомм, Карл Кошер и Стефан Севедж, показавшие результаты своего исследования на конференции Usenix Security

Суть проблемы

Открытая модель работы CAN-шины прекрасна, когда все системы в авто действуют, как задумано производителем. Неприятности начинаются тогда, когда стороннее устройство, подключенное к CAN-шине, начинает функционировать не по правилам, выдавать непредусмотренные команды. Во всех приведенных выше примерах взлома — Tesla S, системы UConnect в Jeep Cherokee, устройства OBD 2 — хакеры смогли подключиться к CAN-шине и управлять авто, передавая на нее соответствующие команды.

В истории с Tesla S разработчики Кевин Махаффи из Lookout и Марк Роджерс из Cloudflare вначале физически проникли в авто, чтобы затем получить к нему удаленный доступ. Им пришлось разобрать приборную панель, чтобы добраться до порта Ethernet, с помощью которого они уже подключились и к CAN-шине подопытного автомобиля Tesla. Хакеры также подобрали пароль в извлеченном из флеш-памяти ложном файле и похитили плавающие коды авторизации Tesla, чтобы получить root-доступ к системе автомобиля. Выходит, что и в Jeep, и в OBD 2 от Mobile Devices даже без прямого доступа к автомобилю можно получить root-доступ к их электронике. Более того, к авто не понадобилось подключаться даже по сотовой сети. А в случае со считывателем OBD 2 управлять им можно и вовсе посредством текстовых SMS-сообщений. Исследователи считают, что во многом взлом считывателя OBD 2 является даже более опасным для владельцев авто, чем история с Jeep, поскольку такие считыватели используются в автомобилях разных марок, да почти во всех, оснащенных продвинутой электроникой. При этом атака абсолютно незаметна простому человеку, то есть владельцу машины.

Итак, мы познакомились с тремя способами взлома CAN-шины (они применимы в зависимости от марки авто и планов хакера). В случае с Tesla специалистам понадобился доступ к приборной панели авто, хотя там не оказалось прямого доступа к CAN-шине. Его можно получить через интерфейс прикладного программирования машины. В результате такого проникновения в систему Tesla хакер может отключить двигатель даже во время движения. В ситуации с взломом UConnect в Jeep Cherokee все манипуляции проводились разработчиками удаленно, подключение к системе управления машиной они получили через сотовую сеть Sprint. Создав фальшивое обновление ПО, которое было загружено в систему авто, хакеры получили прямой доступ к CAN-шине и смогли напрямую отправлять ей команды. Наконец, в случае с гаджетом-считывателем от Mobile Devices хакеры также получили доступ к системе автомобиля Corvette удаленно, через SMS-сообщения. Управлять машиной исследователи из Калифорнийского университета Сан-Диего смогли по тому же принципу, что и хакеры, взломавшие Jeep.

Все продемонстрированные уязвимости были отнюдь не результатом наличия багов в ПО автомобилей. Скорее, все дело здесь в системных настройках основных сервисов, в том, как организовывается работа систем и передача данных. Работай программное обеспечение автомобилей в штатном режиме, и не появись у разработчиков желания провести нестандартные тесты встроенных цифровых систем, ни производители, ни пользователи не узнали бы о существовании описанных рисков и проблем. Ведь все атаки основываются на намеренно злоумышленном использовании системного кода ПО автомобилей.

Пытаясь взломать систему Jeep Cherokee, Миллер и Валасек узнали, что к программе, которая работает как «связной» в сети CAN IHS (руководящей работой систем комфорта в авто), можно получить доступ из любого сетевого интерфейса в машине. Причем все эти интерфейсы не требовали авторизации пользователя, которую должны запрашивать по умолчанию. В результате, каждый, кто подключался к Wi-Fi или к сотовой сети в авто, мог получить root-доступ к UConnect. «Программа-связной» D-Bus помогает разным компонентам ПО сообщаться между собой. Ее изначальное предназначение заключалось в сообщении приложений на компьютере, но она использовалась и для дистанционного вызова процедур. Это позволяло другим системам выполнять код удаленно.

По умолчанию D-Bus не использует протоколы TCP/IP для передачи данных, поскольку все приложения работают в одной системе. Она задействует сокеты AF_UNIX, которые выполняют функцию проводников данных между программами. В D-Bus также подразумевается авторизация по умолчанию, на самом деле, современная версия этой шины оснащена рядом элементов защиты, включая системы аутентификации и мелкоструктурные средства контроля защиты AppArmor. Однако версия D-Bus, встроенная в произведенную Harman систему UConnect, вообще не требовала от пользователей никакой аутентификации. В итоге все программные интерфейсы системы были открыты и ничем не защищены от удаленных хакерских атак. Конечно, CAN-шина Jeep давала желающим лишь доступ для считывания данных. Но разработчикам не составило труда написать фальшивое обновление ПО и получить полный доступ к управлению шиной CAN-C. В итоге они смогли захватить адаптивное управление скоростью акселератора Jeep и заблокировать педаль газа, заполучить контроль над тормозами через антиблокировочную систему торможения и включать и отключать тормоза по своему усмотрению, и, наконец, взять под контроль систему автоматической парковки и руль (только в положении заднего хода).

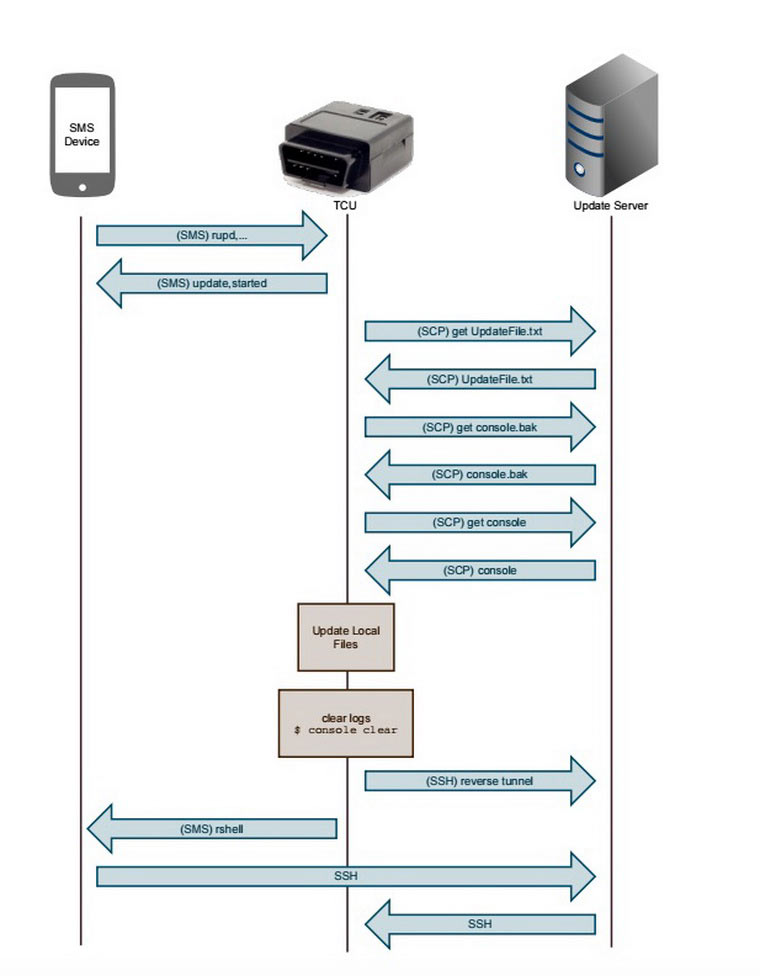

Фостер, Прудхомм, Кошер и Севедж из Калифорнийского университета Сан-Диего при взломе устройства-считывателя от Mobile Devices вначале обнаружили, что их попытки подключения к гаджету блокируются специальным сетевым экраном с преобразованием сетевых адресов. Но это препятствие удалось очень легко преодолеть, когда выяснилось, что интерфейс администрирования гаджета для обновлений по воздуху работает не на базе протоколов семейства TCP/IP, а в сотовой сети, получая инструкции в SMS-сообщениях. Специалисты смогли модифицировать очередное обновление для ПО, получаемое гаджетом Mobile Devices по воздуху. Так считыватель подключился к собственному неавторизованному серверу исследователей. Они также установили обратное сообщение гаджета с сервером и получили прямой доступ к самому считывателю.

Но для Chrysler и Mobile Devices в данной ситуации есть и хорошие новости. Исправить проблему с уязвимостью в обоих случаях удалось, просто обновив ПО автомобиля по воздуху. Плохие же новости в том, что обновления по воздуху не достаточно, чтобы защитить другие марки авто. Ведь слабая защита системы – это не шутки, и исправить проблему удаленно не так-то просто, если вообще возможно. Причем, уязвимости скорее выявят злоумышленники, чем сами автомобильные компании, ведь эти уязвимости могут обнаружиться в любом из компонентов, поставляемых производителям сторонними партнерами.

Да, Tesla может обновить собственное программное обеспечение, встроенное в головное устройство авто. Но я не уверен, что в их силах обновить другие интерфейсы. Так что проблема гораздо сложнее, чем нам кажется. На данный момент электронные системы в машинах довольно фрагментированные. Так что даже автомобили тех компаний, которые могут обновить ПО по воздуху, все же уязвимы. То, что они способны по воздуху обновить программу, еще не значит, что больше нигде в системе авто не окажется других уязвимостей.

Джошуа Корман из I Am The Cavalry

К примеру, обновление ПО в системе UConnect от Chrysler-Fiat могло снизить риск удаленного взлома по сотовой сети. Но ведь другие системы в их машинах, создаваемые другими поставщиками, не связаны напрямую с головным устройством UConnect. Эти подсистемы, встроенные в шину CAN-C, нельзя просто обновить через саму главную систему в том ее виде, в котором она существует сегодня. В принципе, обеспечить всем системам авто способность обновляться по воздуху — это значит, полностью, с нуля реконструировать системы коммуникации в этих транспортных средствах. В процессе придется полностью пересмотреть их защиту (и положиться на нее), чтобы при высоком уровне коммуникации между собой они еще и были надежно закрыты от несанкционированного воздействия. Ведь при таком сообщении все системы будут тесно связаны между собой.

Ирония ситуации в том, что многие производители авто привлекают к сотрудничеству хакеров, но полностью игнорируют исследователей в сфере безопасности с их находками. Некоторые автомобильные компании обеспечивают разработчиков инструментами с доступом к CAN-шине, чтобы они могли создавать новые интерфейсы программирования для подключения к главной системе передачи и обработки данных в авто. У Ford, например, даже прошивка информационно-развлекательных устройств в авто работает на базе открытого исходного кода. Но когда дело доходит до общения с людьми, которые хотят помочь улучшить безопасность производимых транспортных средств, автопроизводители не спешат доверять им. Джошуа Корман говорит, что автомобильные компании считают проблемы с безопасностью заботой хакеров. И это вместо того, чтобы начать сотрудничество с исследователями проблем безопасности и вместе выявить и исправить уязвимости в автомобильных системах. По мнению автокомпаний, если просто ограничить исследователям доступ к изучению проблем с безопасностью, то так можно скрыть потенциальные уязвимости от всех.

Корман уверен, что такой подход не поможет. Мы еще столкнемся с множеством проблем и ситуаций с взломом автомобильных компьютерных систем. И это будут не просто хакеры, которые взламывают системы для развлечения, и не просто среднестатистические нарушители. Производители авто должны быть готовы, что подобные проблемы возникнут, и им придется как-то реагировать на них.

Как избежать «иммунного» ответа

Даже у крутых компьютерных компаний с продвинутыми системами безопасности случаются проблемы с их ПО. В этой индустрии, по мнению Кормана, наиболее успешно обеспечивает безопасность своим программным продуктам Microsoft. При этом ежемесячно ее разработчики должны разбираться с массой уязвимостей. А вот в автомобильной индустрии инженеры порой вообще против того, чтобы исправлять какие-то баги.

В сфере промышленной автоматизации даже есть собственный научный подход к решению программных проблем. Считается, что обновлять программное обеспечение вообще не нужно. Оставляя возможность для обновления, разработчик делает программу более уязвимой. В сегодняшнем мире с огромными сетевыми возможностями такой подход кажется очень наивным. Представьте, вы пользуетесь ПО вроде OpenSSL или Bash, в нем обнаруживается уязвимость, и его нельзя обновить. В таком случае уязвимость становится неисправимой, и продукт на базе такого ПО лучше вообще выбросить. Да, функция обновления программы по воздуху открывает возможность для атак, и с таким ПО сложнее работать. Но все же такой выбор стоит свеч, поскольку программа получается более адаптируемой, и проблемы с ней решить гораздо проще. Если продукт можно обновить только вручную, процесс окажется более сложным и медленным, и, в случае с авто, с его помощью исправить неполадку можно будет в гораздо меньшем количестве транспортных средств.

Джошуа Корман

До создания организации I Am the Cavalry сам Джошуа Корман наблюдал за попытками специалистов в индустрии безопасности привлечь внимание производителей авто. Все они потерпели неудачу. Он общался на эту тему с основателем хакерских конференций DEF CON и Black Hat Джеффом Моссом. Мосс уверен, что подходить к переговорам с автомобильными компаниями нужно аккуратно, чтобы не вызвать отторжения. Если надавить на них слишком активно, можно даже столкнуться с противодействием. Так что в своем деле Корман и его коллеги стараются более осторожно общаться с представителями автопрома — в надежде уговорить их более внимательно относиться к вопросам безопасности.

Частью такого подхода стала программа по обеспечению автомобильной кибербезопасности Five Stars. Ее детали были представлены производителям авто в открытом письме в прошлом году. В документе ребята из I Am the Cavalry призывали компании создать систему показателей, которые бы демонстрировали пользователям, какие меры производители предпринимают для обеспечения кибербезопасности выпускаемых ими машин.

«Пять звезд», то есть, пять пунктов программы, заключаются вот в следующем:

- Заложенная производителем в структуру ПО безопасность. От каждой компании ожидается публикация формального подтверждения всех необходимых мер по обеспечению безопасности. Так, по словам Кормана, автопроизводители могут подтверждать и публиковать свое соответствие требованиям безопасности. Это еще и изменение культуры работы и общения с потребителем.

- Сотрудничество со сторонними специалистами. Этот пункт подразумевает, что автомобильные компании не только сотрудничают со специалистами в сфере безопасности, но еще и гарантируют отсутствие судебных исков против них. Неплохо, когда такое сотрудничество проходит тихо, и выявленные проблемы решаются без большой огласки, как в случае с Jeep Cherokee.

- Сбор доказательств. От производителей ожидается, что они обеспечат свои автомобильные системы способностью собирать данные об их работе. Такие данные можно в итоге использовать при возникновении необходимости в расследовании сложных ситуаций, связанных с безопасностью.

- Обновление ПО с целью его защиты. Автомобильное ПО должно своевременно и легко обновляться с целью обеспечения безопасности.

- Сегментация и изоляция. От производителей ожидается обеспечение необходимых мер по сегментации ПО и изоляции критичных для безопасности программ.

На данный момент Tesla является единственной компанией, которая получила еще только вторую звезду от I Am The Cavalry. Причем заполучить звезды не так уж просто. Ранее в этом году компания запустила публичную программу по выявлению багов, но не в автомобильном ПО, а на корпоративном сайте.

В Tesla очень долго решались на координированное обнародование информации об уязвимостях. Причем они не были готовы запустить программу по поиску багов, поскольку боялись, что желающих поучаствовать в ней окажется слишком много. Так что они начали с малого. Это привлекло к сотрудничеству специалистов в области безопасности, так компания достигла первых успехов в борьбе с уязвимостями в своих продуктах.

Джошуа Корман

Но Tesla отличается от конкурентов. В других компаниях могут трудиться умнейшие специалисты и борцы за безопасность, но у них обычно не такая модель продаж, как в Tesla, да и культура производства отличается. Запустить подобные программы по поиску багов в ПО в концернах вроде GM, Ford или Fiat Chrysler сложнее. Это значит, что руководству нужно решиться на перемены и активно претворять их в жизнь. Кстати, им также придется избавиться от корпоративной привычки судиться со всеми неугодными, как произошло в истории с Volkswagen.

Тем не менее, Корман настроен вполне оптимистично и верит, что производители автомобилей все же в итоге последуют по намеченному им пути. Он рассчитывает, что автопром примет стандарты вроде тех, что прописаны в статуте Five Stars, прежде чем работой автомобильных компаний заинтересуется Конгресс. Ведь тогда процесс с узакониванием новых правил обеспечения безопасности может затянуться. А сенаторы Эд Марки и Ричард Блументаль уже объявили о планах представить законопроекты по автомобильной кибербезопасности, причем, именно в тот день, когда на Wired вышел материал о взломе Jeep.

Само собой, если автопром почувствует давление со стороны правительства, то к новым правилам обеспечения безопасности производители авто придут быстрее. Но активизировать процесс может и рынок, в этом уверен Джошуа Корман.

Если покупатели начнут интересоваться, сколько звезд есть у того или иного производителя автомобилей, если они начнут говорить: «Мне не нужно авто, в котором радиопередатчик способен убить меня», — тогда мы увидим и сегментацию, и изоляцию. Даже если правительство не придавит производителей. И если производители в следующих кварталах понесут убытки, они быстро изменят свое отношение к ситуации.

Джошуа Корман

В свою очередь Чарли Миллер не уверен, что простыми уговорами можно что-то изменить в работе автопроизводителей. По его мнению, единственное, что способно заставить автопром серьезней отнестись к безопасности — это разочарование потребителей. Когда его спросили, не боится ли он, что многие негативно отнесутся к его работе, вот что он ответил:

Если такова реакция людей – так тому и быть. Если им хочется психануть, то можно отправиться к производителю и спросить: «А что вы делаете с этим?» Чем больше народу возмутится по этому поводу и начнет говорить о проблеме, особенно, если на нее обратят внимание конгрессмены, тем скорее автопроизводители начнут инвестировать силы и средства в ее решение.

Но пока, полагает Миллер, автомобильные компании станут замалчивать проблему. Тем более, многие хакеры, которые занимались изучением недостатков в безопасности автомобильных систем, больше не хотят тратить время на подобные эксперименты.

Хотя заинтересовавшихся этой темой сейчас немало. После презентаций на DEF CON многие профессионалы захотели изучить принципы работы с CAN-шиной и другими автомобильными системами. Исследование Миллера и Валасека представило желающим своеобразный ориентир для дальнейших экспериментов. Так что новым энтузиастам может даже станет проще создавать эксплойты для автомобилей с сетевыми возможностями. При этом их умения и инструменты для взлома автомобильных систем становятся более совершенными. И умение просто удаленно включить дворники машины окажется таким же элементарным, как теперь выглдяит порча веб-сайтов, популярная в 1990-х. Именно об этом, а не о противостоянии с исследователями в сфере безопасности, стоит переживать производителям авто.

Весь развязавшийся сейчас в автопроме сыр-бор в связи с вопросами безопасности только на руку Apple. Разработчики компании получили отличный шанс наблюдать и изучать ошибки будущих конкурентов, видеть, какие могут быть уязвимости у автомобильных компьютерных систем. Это поможет им создать более надежный в плане безопасности программный продукт с учетом всех требований к защите автомобилей и их владельцев от действий злоумышленников. А там, глядишь, рукой подать и до собственного безопасного автомобиля Apple. [ArsTechnica]

17 комментариев

Форум →