Чуть более недели назад Apple выпустила метку AirTag.

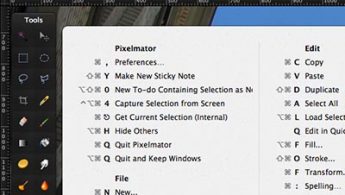

Теперь исследователь безопасности смог взломать микроконтроллер аксессуара и изменить элементы программного обеспечения для отслеживания предметов.

В качестве примера хакер заменил открываемый url-адрес. Вместо Локатора метка в NFC-режиме пропажи открывает сторонний адрес.

Built a quick demo: AirTag with modified NFC URL 😎

(Cables only used for power) pic.twitter.com/DrMIK49Tu0

— stacksmashing (@ghidraninja) May 8, 2021

В целом, у исследователя есть полный доступ к устройству на уровне микроконтроллера. Вариант с подменой url — самый простой, который можно использовать для фишинговых атак.

Ждём обновление прошивки от Apple, закрывающее брешь. [9to5]

(21 голосов, общий рейтинг: 4.67 из 5)

(21 голосов, общий рейтинг: 4.67 из 5)

7 комментариев

Форум →