Большинство людей предпринимает какие-либо действия для защиты своих компьютеров, смартфонов и планештов от киберпрестуников. Как минимум, избегает переходов по левым ссылкам и проверяет скачанные файлы антивирусом. Но этого мало.

В 2016 году следует заботиться о безопасности каждого устройства, которое имеет доступ в интернет: веб-камера, принтер, светофор, холодильник, микроволновка. Эта статья вкратце расскажет как обнаружить «слабые звенья» в своем окружении и защитить себя.

Стоит ли бояться «умного дома»?

Последние годы в ленте часто мелькают новости о показательных атаках на разную домашнюю утварь. Любопытные исследования делают ребята из Pen Test Partners:

- Заражение термостата вредоносной программой, которая требует выкуп и постепенно поднимает температуру.

- Исследование кофеварки на предмет уязвимостей, которые позволяют без ведома владельца запускать приготовление напитка и менять уровень его крепости.

- Взлом холодильника Samsung в результате которого был получен пароль от ящика Gmail владельца (информация о продуктах сохранялась в календаре Google).

- Получение доступа к дверному звонку — несколько минут элементарных действий и можно гонять человека от дивана до двери, не бегая при этом самому.

Такие забавы поднимают настроение и привлекают внимание. Живые демонстрации подобных опытов имеют огромный успех на технологических конференциях. Но пока новостей о том, что кто-то (кому не надо пиарить свою ИБ-фирму) взламывал чужой холодильник — почти нет. «Умные вещи» только начинают получать широкое распространение и ломать их невыгодно (в отличие, например, от автомобилей).

Есть некоторый шанс стать жертвой фрика или подростка, который будет ломать вас чисто из садистких наклонностей. Например, один идиот взломал радионяню ребенка и пугал его страшным голосом.

Но несмотря на малый риск нарваться на неприятности или отсутсвие такой техники, не стоит ограничивать заботу о безопасности компьютером/смартфоном/планшетом. Ведь кое-какие «умные предметы» уже давно вошли в повседневную жизнь.

У многих из нас дома/на работе есть роутеры, камеры наблюдения, сетевые принтеры и прочие неприметные устройства, которые установлены методом научного тыка, имеют публичный IP, пароль по умолчанию и старую прошивку. При таком раскладе ими теоретически может управлять кто угодно.

Маленький наглядный фокус

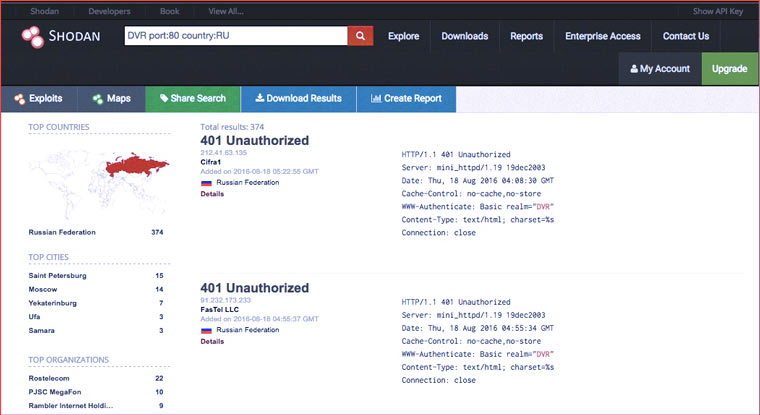

1. Идем на shodan.io, создаем аккаунт, логинимся.

2. Ищем видеорегистраторы с доступом по http, которые расположены в России. Вводим запрос:

[code]

DVR port:80 country:RU

[/code]

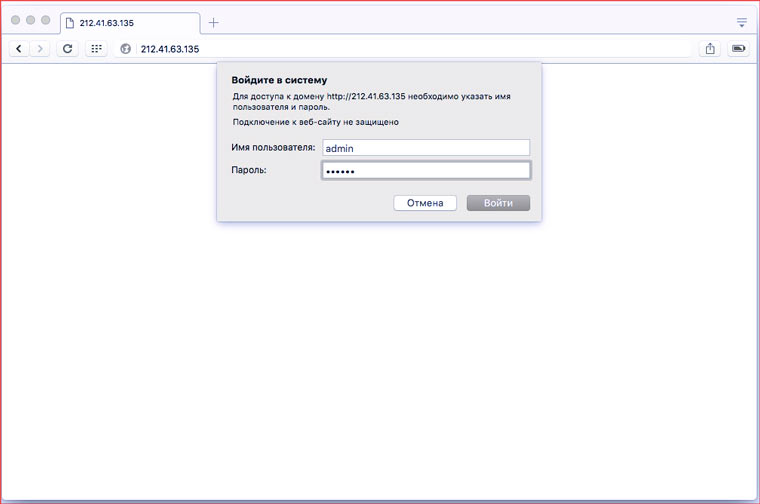

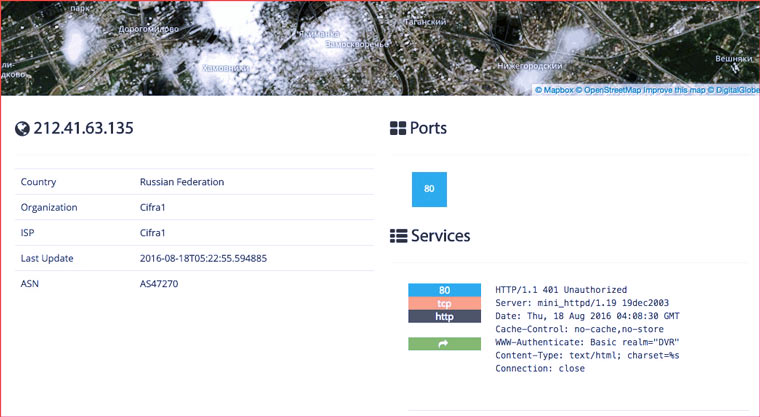

3. Копируем IP-адрес первого результата (212.41.63.135) в соседнюю вкладку. Вводим логин/пароль (admin/123456):

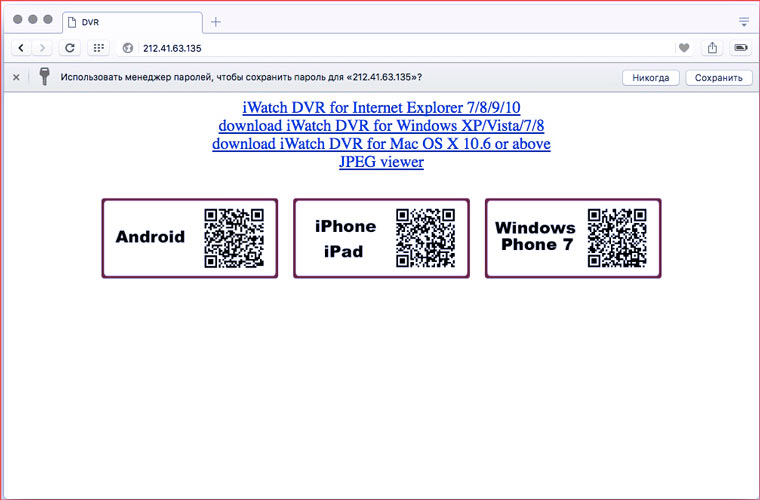

4. Открываем JPEG Viewer:

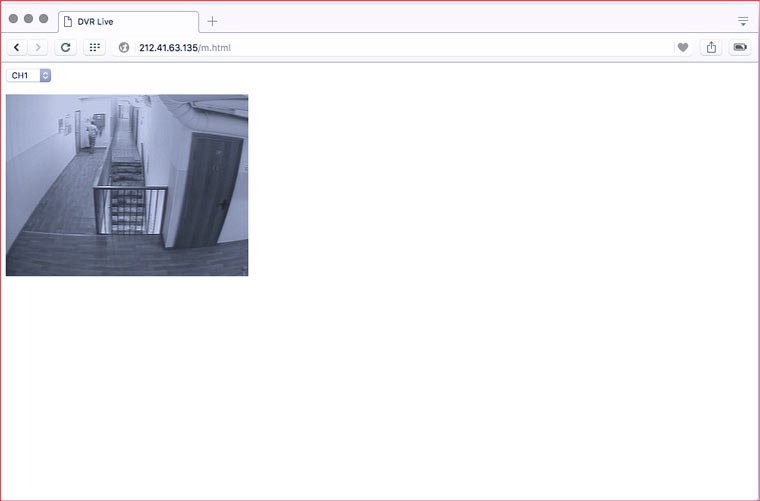

5. Наблюдаем за офисом с разных камер. Интересно, что сейчас мужик собирается делать с ящиком на стене?

Пароли по умолчанию — зло.

Что это было?

Выше был приведен простейший пример практического использования Shodan. Поисковик по IoT каждый день пингует все IP-адреса (IPv4) и обновляет свою базу. В ней есть

Иногда, Shodan называют поисковиком по IoT. Ведь все чаще среди банальных роутеров и камер специалисты находят с его помощью любопытные предметы, управление которыми может быть захвачено хакерами. Например:

- cветофоры;

- водонагреватели;

- автоматические двери;

- микроволновые печи;

- холодильные установки катков;

- панели управления ГЭС.

Все устройства, производитель которых намеренно или по недосмотру решил снабдить их публичным IP есть в базе Shodan (и множестве аналогичных частных баз). Не исключено, что где-нибудь в китайском подвале уже собрали секс-игрушки, которые управляются через открытый всему миру веб-интерфейс.

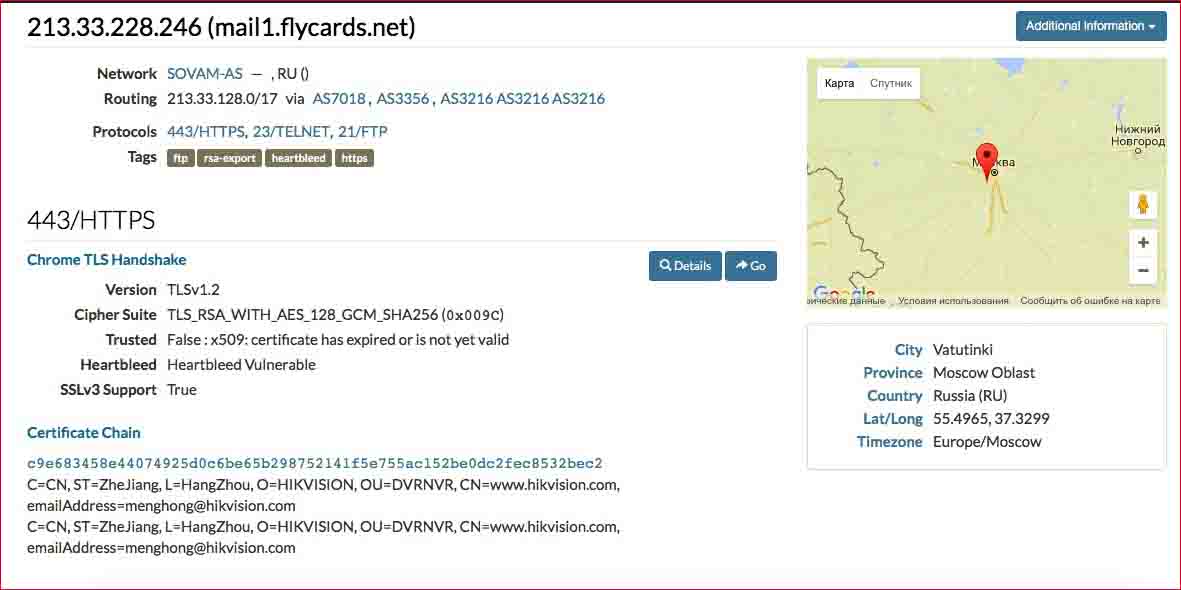

О каждом устройстве в базе хранится много разной информации: производитель, версия прошивки, открытые порты, подвержено ли устройство популярным уязвимостям, не стоит ли на нем пароль по умолчанию и его примерное местонахождение (на скрине бесплатная версия и всех доступных параметров не видно).

Имея на руках всю эту информацию, заинтересованное лицо может найти путь для получения доступа к устройству. И часто ему для этого не надо быть крутым хакером с прокаченным аналитическим умом. Достаточно просто уметь усердно гуглить и четко следовать инструкциям.

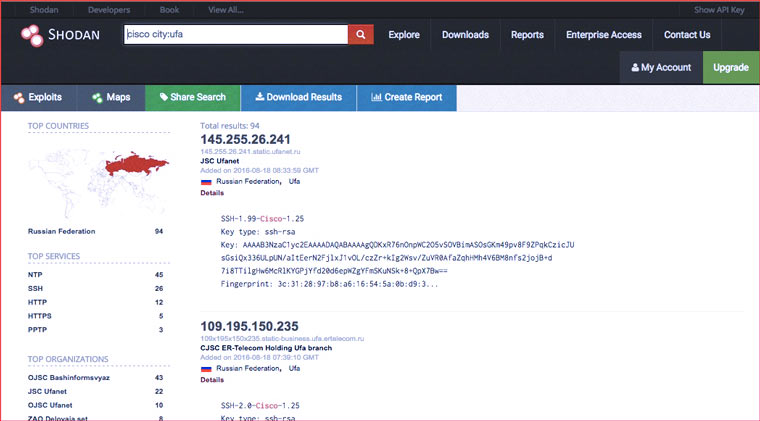

Как видно из примера, Shodan поддерживает операторы поиска. Например, «city:» позволяет искать устройства в конкретном городе:

В непрокаченном аккаунте можно сделать не более 50 запросов. Подписка на Shodan стоит $49. Но для поверхностной самопроверки читателям подойдет бесплатный аналог.

Исследуем свое окружение

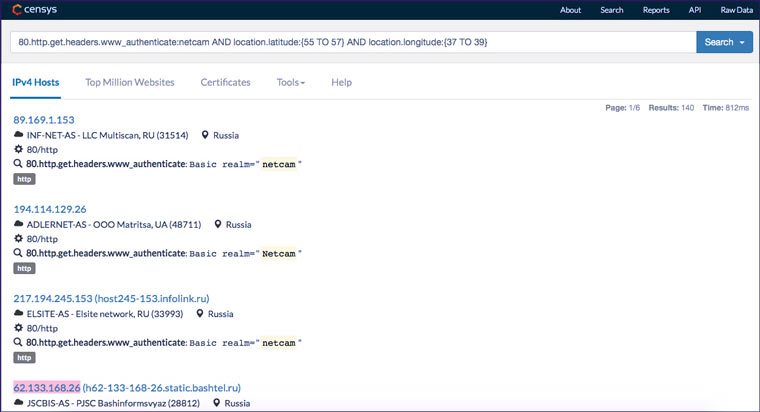

Проект Censys был создан учеными из Мичиганского университета при поддержке Google. Общие принципы использования схожи с Shodan. Зайдем на censys.io и попробуем найти вебкамеры на некоторой территории в центральной части России:

[code]

80.http.get.headers.www_authenticate:netcam AND location.latitude:{55 TO 57} AND location.longitude:{37 TO 39}

[/code]

Карта включается пунктом меню «View on map». Таким образом можно попытаться найти устройства рядом с вашим домом (его координаты можно узнать в Wikimapia). Но учитывайте, что сведения о местоположении устройств берутся из базы GeoIP, которая содержит неточности.

Еще Censys умеет искать устройства в диапазоне сетевых адресов:

[code]

ip: [176.60.51.237 TO 176.60.70.237]

[/code]

С помощью такого запроса можно узнать о всех устройствах, которые подключены к интернету в вашем доме или офисе. Рекомендую читателям запустить такой поиск, чтобы узнать о возможных проблемах (или втихаря подглядывать за соседом-любителем паролей 123456).

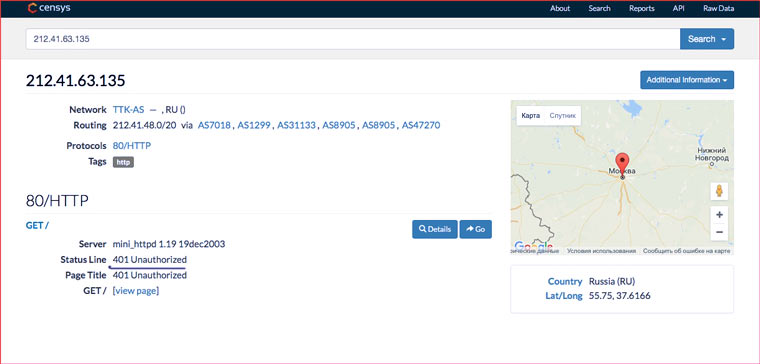

Для каждого найденного устройства можно посмотреть информацию о нем. Вот пример страницы камеры из самого первого примера. Здесь мы видим, что имеется доступ по http и для его получения нужно ввести логин и пароль. Увидите что-то похожее на своих устройствах — проверьте пароль на надежность:

Иногда Censys выдает примечание о том, что текущий объект подвержен какой-либо уязвимости. Вот, например, этот сервер может пострадать от Heartbleed (переполнение буфера). Его владельцам надо бы обновить ПО:

Что делать дальше?

Составить список всех устройств в вашей сети и проверить, установлены ли на них длинные и надежные пароли, обновлены ли прошивки.

Еще стоит ознакомиться с рекомендациями по обеспечению безопасности для каждого конкретного типа устройств и следовать им. Освещение этого вопроса выходит за рамки статьи. Ведь для тех же роутеров список необходимых мер будет состоять из десятка пунктов.

19 комментариев

Форум →