Плагины, дополнения, драйвера, скрипты и установочные пакеты – все это ПО, которое может нанести вред системе OS X. Обезопасить себя можно с помощью предварительной проверки.

Пользователи, привыкшие использовать операционную систему OS X не только с целью просмотра видео, прослушивания музыки и серфинга интернета, прекрасно знают как важна безопасность данных. Дизайнеры вынуждены дополнять инструментарий графических редакторов установкой дополнительных фильтров, шрифтов и кистей; звукорежиссеры находятся в постоянном поиске лучшего компрессора, эквалайзера или плагина для более эффективного мастеринга. Как правило, любое дополнение поставляется в виде установочного пакета, имеющего формат *.PKG. На свой страх и риск мы соглашаемся с установкой, до конца не зная, что именно ждет нас внутри этого самого пакета.

Не будем рассуждать о безопасности такой установки и возможных последствиях, а поговорим о том, как убедиться в том, что устанавливаемое дополнение действительно не навредит OS X.

Группа независимых разработчиков Mothers Ruin Software, занимающихся выпуском софта для операционной системы OS X, уже успели подумать о безопасности. Все, что нам потребуется сделать – провести установку небольшой библиотеки.

Установка проверочной библиотеки

-

1. Откройте официальный сайт разработчика Mothers Ruin Software.

2. Вариантов установки библиотеки два: с помощью пакета и путем непосредственного ее добавления в директорию. Говорить о безопасности пакетной установки и тут же доверять формату PKG – нелогично, поэтому приступаем к загрузке архива (Скачать Suspicious Packagege XIP).

-

3. Сразу после окончания загрузки разархивируйте XIP-файл. Полученный файл Suspicious Package 2.qigenerator необходимо переместить в Библиотеку Mac.

4. Откройте следующую директорию: /Mac (Имя основного раздела)/Библиотеки/. Создайте папку с именем QuickLook и поместите в нее файл Suspicious Package 2.qigenerator. Если папка QuickLook уже создана, просто добавьте в нее файл.

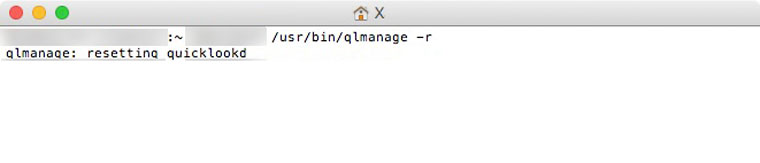

- 5. Для активации меню быстрого просмотра, с помощью которого мы сможем узнать о содержимом устанавливаемого пакета, достаточно перезагрузить Mac или, открыв Терминал, воспользоваться следующей командой:

-

/usr/bin/qlmanage -r

Терминал оповестит вас о перезапуске Quicklookd. Установка библиотеки Suspicious Package завершена.

Какие пакеты безопасны?

Итак, у вас есть пакет с плагинами, шрифтами, кистями или прочими жизненно необходимыми дополнениями. Как определить, не повлияет ли он на стабильность работы операционной системы?

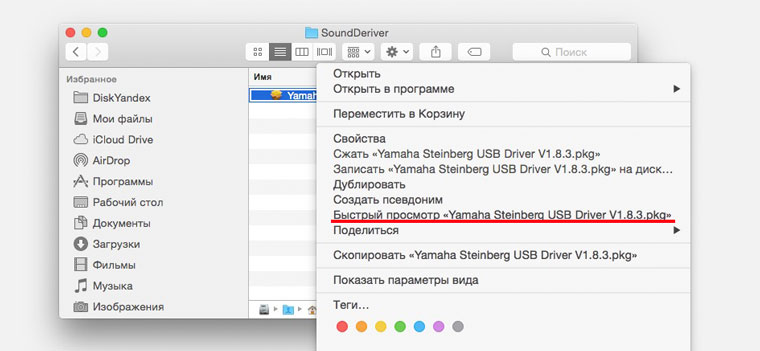

Установка библиотеки Suspicious Package позволяет узнать много нового о пакете с помощью меню быстрого просмотра. Откройте контекстное меню установочного пакета (щелчок правой клавишей мыши) и выберите пункт Быстрый просмотр…

Через несколько секунд откроется исчерпывающая информация о содержимом пакета.

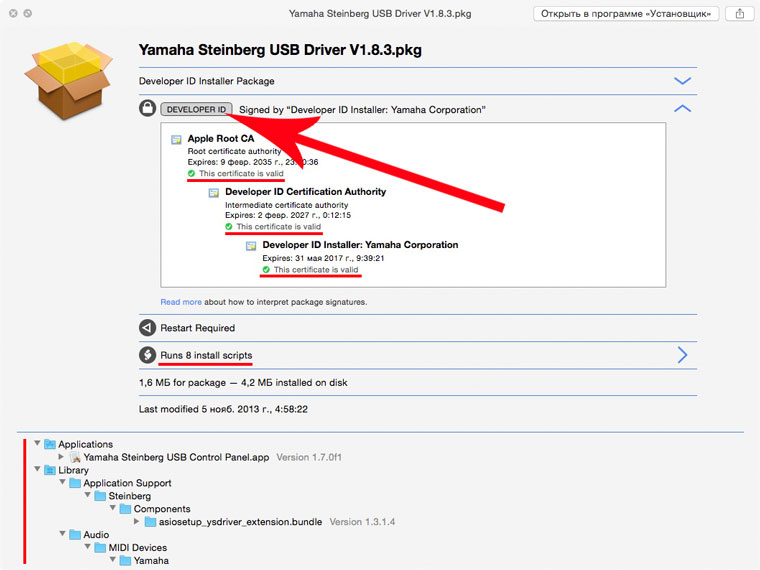

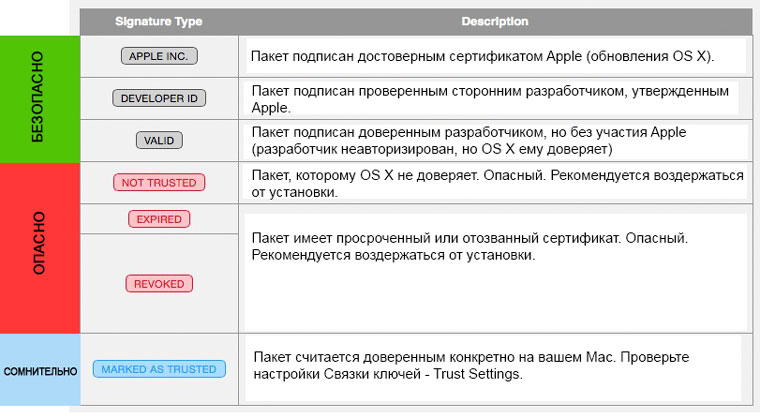

Вы увидите полную иерархию устанавливаемых файлов, содержание скриптов и достоверность сертификатов. Узнать «что такое хорошо, а что такое плохо» можно с помощью следующей таблицы, доступной на сайте разработчика:

Убедившись, что содержимое пакета безопасно, а подписанные сертификаты достоверны, можно без опасения приступать к установке.

5 комментариев

Форум →