Поднятая на этой неделе проблема с безопасностью ставит под угрозу сохранность паролей пользователей.

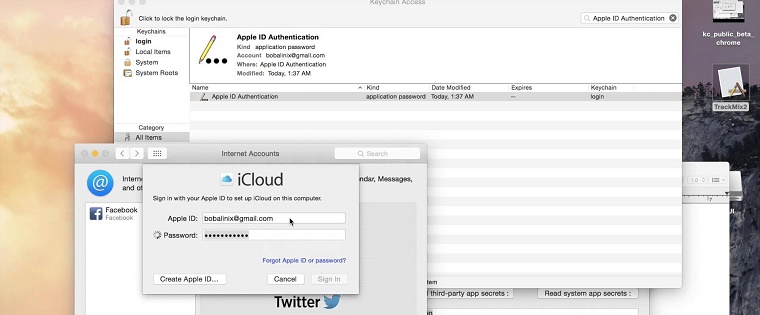

Группа эксплойтов XARA, привлёкшая внимание исследователей безопасности из нескольких университетов, позволяет сторонним программам получать доступ к хранящимся в Keychain паролям. Во время изучения уязвимости дополнительно обнаружились способы получения конфиденциальной информации из большого списка приложений, среди которых присутствуют 1Password, Gmail, Facebook, Twitter, Instagram и Evernote. Эксплойты позволяют вредоносным программам использовать защищённую информацию путём совместного доступа к конфиденциальным данным.

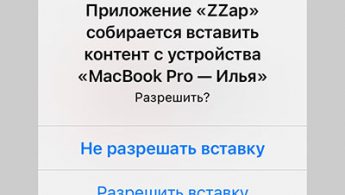

В первую очередь опасность грозит системе OS X, куда через App Store в теории можно установить приложения, подверженные воздействию вредоносного кода из-за выявленной уязвимости. iOS в этом плане защищена чуть лучше. В Keychain для OS X XARA может создавать новые записи или удалять имеющиеся с последующим повторным занесением данных. В iOS уязвимость подменяет систему ссылок настоящего приложения.

Проверить уязвимость достаточно легко. В OS X необходимо зайти в настройки Keychain и на вкладке «Управление доступом» проверить программы, имеющие доступ к хранилищу паролей. В iOS стоит обращать внимание на приложения, установке которых предшествует переход по URL-ссылкам. После перехода по ссылке для установки программы потребуется непосредственное участие пользователя, поэтому для предупреждения установки нежелательных программ специалисты советуют просто проявлять бдительность.

Представленный ниже видеоролик демонстрирует уязвимость в действии. Доступ к Keychain получает подставной сайт, внешне не отличающийся от Facebook. После того, как пользователь входит в свой аккаунт социальной сети и сохраняет пароль в хранилище, вредоносное приложение сразу же получает к этому паролю доступ. Избежать подобного позволит проявление внимательности при установке программ. Желательно из проверенных источников.

Apple известно об этой уязвимости не первый месяц. В пятницу специалисты компании отреагировали на повышенное внимание к проблеме и выпустили обновление для серверной системы безопасности, усложняющее потенциально вредоносным программам доступ в App Store. Работа над устранением уязвимости продолжается и со временем неприятная брешь в системе безопасности будет ликвидирована. [macrumors]

7 комментариев

Форум →