На прошедшем в Гамбурге конгрессе Chaos Computer была продемонстрирована уязвимость, при помощи которой можно переписать прошивку компьютера Mac. Примечательно, что делается это при помощи устройства с разъемом Thunderbolt, которым оснащаются все без исключения современные компьютеры Apple.

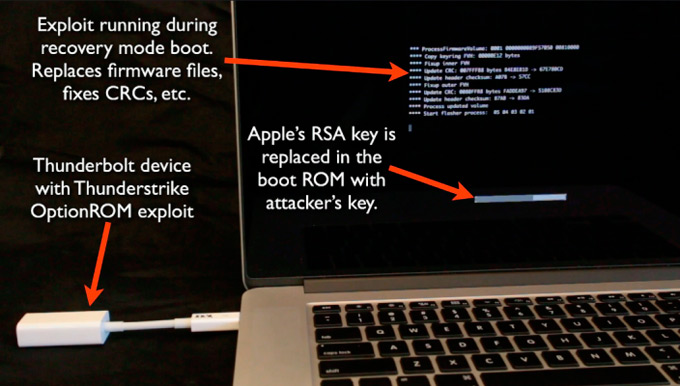

Метод взлома получил название Thunderstrike и использует модифицированный для атаки компьютера код, сохраненный в постоянном запоминающем устройстве или ROM. Распространяется он при помощи устройств, подключаемых посредством Thunderbolt. Будучи подключенным к компьютеру, он незаметно переписывает прошивку мака.

Подобный способ взлома компьютера не только невозможно обнаружить, но он также не может быть легко устранен — переустановка OS X неспособна устранить инфицированный код прошивки. Кроме того, Thunderstrike также не хранит информацию на диске, поэтому замена накопителя не даст результата. Таким образом, «вылечить» Mac можно только заменой прошивки, известной как EFI. Однако для этого потребуется специальное оборудование, поскольку обновить прошивку штатными методами опять-таки не удастся.

Как рассказал специалист, обнаруживший уязвимость, Apple в курсе потенциальной проблемы и уже внедрила определенные изменения в интерфейс Thunderbolt для новых Mac mini и iMac с дисплеем Retina 5K. Однако эти решения пока предлагают лишь частичную защиту и по-прежнему могут быть преодолены. Кроме того, Apple еще только предстоит защитить все остальные маки, оборудованные Thunderbolt.

Единственным успокоением для владельцев компьютеров Apple может стать тот факт, что злоумышленнику в любом случае потребуется непосредственный доступ к маку, чтобы заразить его. Также пока ничего неизвестно о подобных случаях, которые уже имели место, хотя это сомнительная гарантия безопасности. [9to5]

10 комментариев

Форум →