Согласно последнему отчету, опубликованному Министерством юстиции США, одним из самых сложных для них является взлом iPhone и iPad, изъятых у подозреваемых. Безусловно, это характеризует высокую степень защиты данных, однако в этом и состоит самая большая головная боль американских правоохранителей.

По словам Ови Кэролл, директора отдела по борьбе с кибер-преступностью лаборатории Министерства юстиции США, 90% попыток взлома девайсов Apple заканчиваются провалом.

Если при проведении уголовного расследования будет упущено время и девайс выключится, вся информация будет закрыта и мы потеряем шансы на восстановление данных. Архитектура безопасности Apple делает шифрование легким для потребителей и трудным для пытающихся украсть зашифрованные данные.

Apple использует тип шифрования AES-256, тот же алгоритм используется Агентством национальной безопасности для шифрования данных повышенной секретности. .

– Ови Кэролл

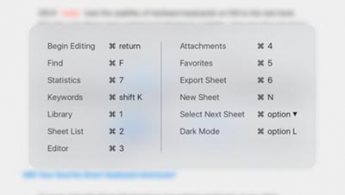

Тут надо пояснить, что речь идет о запароленных PIN-кодом телефонах и планшетах. Действительно, при нескольких неудачных попытках ввода неверного кода, iPhone очистит память. Чтобы избежать такого, криминалистам и кибер-экспертам приходится подолгу подбирать всевозможные варианты PIN. На поиски шестизначного PIN-кода может уйти до 22 часов, девятизначного – два с половиной года, а десятизначного – 25 лет.

Для корпоративных секретов это необходимая степень защиты. Но нужна ли она простым пользователям? Большинство преступников пользуются гаджетами Apple именно благодаря этой системе.

– Ови Кэролл

Помимо всего прочего, они забывают, что через аккаунт iCloud можно удаленно стереть всю информацию с конфискованного девайса. И тогда попытки правоохранителей взломать устройство, даже при успешном подборе PIN-кода, увенчаются полным провалом [tgr].

(1 голосов, общий рейтинг: 4.00 из 5)

(1 голосов, общий рейтинг: 4.00 из 5)

33 комментариев

Форум →